You are looking for information, articles, knowledge about the topic nail salons open on sunday near me 백도어 탐지 방법 on Google, you do not find the information you need! Here are the best content compiled and compiled by the Toplist.maxfit.vn team, along with other related topics such as: 백도어 탐지 방법 백도어 검사 프로그램, 윈도우 백도어 찾기, 백도어란, Linux 백도어, 윈도우10 백도어, Netstat 해킹, 리눅스 백도어 경로, 좀비pc 확인

백도어 탐지 방법

- Article author: eatenkicker.tistory.com

- Reviews from users: 23371

Ratings

- Top rated: 3.7

- Lowest rated: 1

- Summary of article content: Articles about 백도어 탐지 방법 백도어 탐지 방법 · 1. 현재 동작중인 프로세스 및 열린 포트 확인. ps -ef를 통해 실행되어지고 있는 프로세스를 확인하였다. 내가 모르는 프로세스가 … …

- Most searched keywords: Whether you are looking for 백도어 탐지 방법 백도어 탐지 방법 · 1. 현재 동작중인 프로세스 및 열린 포트 확인. ps -ef를 통해 실행되어지고 있는 프로세스를 확인하였다. 내가 모르는 프로세스가 … 백도어를 직접 탐지해보는 시간을 가져보자. 현재 우분투 서버에 백도어가 발견된 vsftpd의 구버전을 몰래 다운받게 하였따. 탐지 프로세스는 이 블로그에 나온 내용대로 하였다. https://m.blog.naver.com/PostVi..

- Table of Contents:

백도어 탐지 방법

티스토리툴바

시스템 해킹 5강 – 백 도어(Backdoor) 탐지 : 네이버 블로그

- Article author: m.blog.naver.com

- Reviews from users: 31022

Ratings

- Top rated: 3.6

- Lowest rated: 1

- Summary of article content: Articles about 시스템 해킹 5강 – 백 도어(Backdoor) 탐지 : 네이버 블로그 백도어 탐지 기법 및 대응. 백도어를 탐지하기에 앞서 백도어 프로그램이 가지는 특징을 생각 해 보자. 주로 SetUID권한을 가진 파일을 변조해서 사용 … …

- Most searched keywords: Whether you are looking for 시스템 해킹 5강 – 백 도어(Backdoor) 탐지 : 네이버 블로그 백도어 탐지 기법 및 대응. 백도어를 탐지하기에 앞서 백도어 프로그램이 가지는 특징을 생각 해 보자. 주로 SetUID권한을 가진 파일을 변조해서 사용 …

- Table of Contents:

카테고리 이동

Developer luuzun

이 블로그

System Hacking

카테고리 글

카테고리

이 블로그

System Hacking

카테고리 글

FinTech CSE

- Article author: gjwjdgnsrnlg.tistory.com

- Reviews from users: 34678

Ratings

- Top rated: 4.2

- Lowest rated: 1

- Summary of article content: Articles about FinTech CSE 무결성 검사는 시스템에 어떤 변화가 일어나는지 테스트하는 것이다. 무결성 검사에는 MD5 해시 기법을 많이 쓴다. 파일 내용이 조금만 바뀌어도 해시 … …

- Most searched keywords: Whether you are looking for FinTech CSE 무결성 검사는 시스템에 어떤 변화가 일어나는지 테스트하는 것이다. 무결성 검사에는 MD5 해시 기법을 많이 쓴다. 파일 내용이 조금만 바뀌어도 해시 … 1. 현재 동작 중인 프로세스 확인 현재 프로세스를 확인하여 백도어가 아닌 정상 프로세스를 아는 것도 매우 중요하다. 대부분 백도어 자체가 티가 나게끔 이름을 짓지 않기 때문이다. 따라서 윈도우와 리눅스 시..

- Table of Contents:

Backdoor 탐지기법 및 대응 :: When your mind’s made up

- Article author: 8jz5.tistory.com

- Reviews from users: 17741

Ratings

- Top rated: 4.3

- Lowest rated: 1

- Summary of article content: Articles about Backdoor 탐지기법 및 대응 :: When your mind’s made up Backdoor 탐지기법 및 대응 · 1. 현재 동작중인 프로세스 및 열린 port 확인 · 2. SetUID 파일검사 · 3. Virus 및 Backdoor 탐지 tool 이용 · 4. 무결성 검사. …

- Most searched keywords: Whether you are looking for Backdoor 탐지기법 및 대응 :: When your mind’s made up Backdoor 탐지기법 및 대응 · 1. 현재 동작중인 프로세스 및 열린 port 확인 · 2. SetUID 파일검사 · 3. Virus 및 Backdoor 탐지 tool 이용 · 4. 무결성 검사. 1. 현재 동작중인 프로세스 및 열린 port 확인 (linux) ps -ef : 프로세스 확인 netstat -an : 열린 port 확인 (옵션의 a : 모든 연결 및 수신 대기 port 표시, n : 주소나 포트 형식을 숫자로 표시) (windows) ta..

- Table of Contents:

리눅스, 윈도우 백도어 탐지 및 대응기법

- Article author: itstory.tk

- Reviews from users: 7927

Ratings

- Top rated: 4.6

- Lowest rated: 1

- Summary of article content: Articles about 리눅스, 윈도우 백도어 탐지 및 대응기법 1. 현재 동작중인 프로세스 및 열린 포트 확인 · 2. SetUID 파일 검사 · 3. 바이러스 및 백도어 탐지 툴 이용 · 4. 무결성 검사 · 5. 로그 분석. …

- Most searched keywords: Whether you are looking for 리눅스, 윈도우 백도어 탐지 및 대응기법 1. 현재 동작중인 프로세스 및 열린 포트 확인 · 2. SetUID 파일 검사 · 3. 바이러스 및 백도어 탐지 툴 이용 · 4. 무결성 검사 · 5. 로그 분석. 1. 현재 동작중인 프로세스 및 열린 포트 확인 [리눅스] – 프로세스 확인 : ps -ef – 열린 포트 확인 : netstat -an [윈도우] – 프로세스 확인 : tasklist – 열린 포트 확인 : netstat -an – 열린 포트별 프로..

- Table of Contents:

티스토리 뷰

티스토리툴바

악성코드 탐지 및 이상포트 탐지 방법

- Article author: onecoin-life.com

- Reviews from users: 46730

Ratings

- Top rated: 3.1

- Lowest rated: 1

- Summary of article content: Articles about 악성코드 탐지 및 이상포트 탐지 방법 번호만으로 추측하기가 어려운 경우에는 CPorts 같은 프로그램으로 서비스 포트별로 사용하는 응용 프로그램을 확인할 수 있고 BackDoor-DVR 실행한 뒤 … …

- Most searched keywords: Whether you are looking for 악성코드 탐지 및 이상포트 탐지 방법 번호만으로 추측하기가 어려운 경우에는 CPorts 같은 프로그램으로 서비스 포트별로 사용하는 응용 프로그램을 확인할 수 있고 BackDoor-DVR 실행한 뒤 … 목차 악성코드 탐지 방법 네트워크 상태 점검 상당수의 악성 코드는 외부에 있는 해커나 악성 코드 작성자와 통신을 하기 위해 서비스 포트를 생성하기 마련이다. 그렇기 때문에 의심가거나 알수없는 포트가 열려..

- Table of Contents:

다국어 번역

다크 모드

글자 크기

플레이 버튼을 눌러 주세요

놓치면 안되는 글 꼭 보고 가세요!

카테고리

공지사항

최근 글

인기 글

최근 댓글

태그

글 보관함

방문자 통계

악성코드 탐지 방법

태그

댓글0

티스토리툴바

AhnLab | 보안 이슈

- Article author: www.ahnlab.com

- Reviews from users: 36363

Ratings

- Top rated: 3.1

- Lowest rated: 1

- Summary of article content: Articles about AhnLab | 보안 이슈 사용자는 netstat 명령어를 통해 자신의 PC에서 열려 있는 포트 정보를 모두 알 수 있는데, 이때 해커가 설치한 백도어 프로그램이 있다면 이 프로그램의 포트 정보를 탐지 … …

- Most searched keywords: Whether you are looking for AhnLab | 보안 이슈 사용자는 netstat 명령어를 통해 자신의 PC에서 열려 있는 포트 정보를 모두 알 수 있는데, 이때 해커가 설치한 백도어 프로그램이 있다면 이 프로그램의 포트 정보를 탐지 … 보안 이슈, 보안트랜드, 보안 이슈 정보안랩이 최신 IT 및 보안 이슈를 알기 쉽게 풀어드립니다.

- Table of Contents:

Noel의 사적인 공간 :: 백도어 탐지

- Article author: noel3527.tistory.com

- Reviews from users: 928

Ratings

- Top rated: 3.6

- Lowest rated: 1

- Summary of article content: Articles about Noel의 사적인 공간 :: 백도어 탐지 이미발견되고 정립 되어진 공격 패턴을 미리 입력해 두고, 입력된 패턴에 해당하는 트래픽을 발견하게 되었을 때 이를 감지하여 알려주는 기법이다. 이 … …

- Most searched keywords: Whether you are looking for Noel의 사적인 공간 :: 백도어 탐지 이미발견되고 정립 되어진 공격 패턴을 미리 입력해 두고, 입력된 패턴에 해당하는 트래픽을 발견하게 되었을 때 이를 감지하여 알려주는 기법이다. 이 … 1. Linux 프로세스 확인 및 열린 포트 확인 : 프로세스 확인 : 열린포트 확인 2. Windows 프로세스 확인 및 열린 포트 확인 윈도우 프로세스를 확인하기 위해서는 sysinternals suite 검색 후 다운로드가 필요..

- Table of Contents:

검색결과 리스트

글

See more articles in the same category here: toplist.maxfit.vn/blog.

백도어 탐지 방법

백도어를 직접 탐지해보는 시간을 가져보자.

현재 우분투 서버에 백도어가 발견된 vsftpd의 구버전을 몰래 다운받게 하였따.

탐지 프로세스는 이 블로그에 나온 내용대로 하였다.

https://m.blog.naver.com/PostView.naver?isHttpsRedirect=true&blogId=luuzun&logNo=50188359632

백도어를 찾아는 내는 사람 입장에서는 vsftpd에 백도어가 심어진 사실에 대해서는 모르기 때문에, 나도 이 사실을

배제한체 찾아보도록 하겠다.

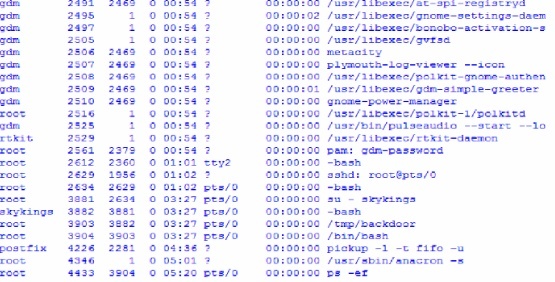

1. 현재 동작중인 프로세스 및 열린 포트 확인

ps -ef를 통해 실행되어지고 있는 프로세스를 확인하였다. 내가 모르는 프로세스가 무엇이 있는지 살펴보자.

ps -ef

맨 첫줄부터 보면 저 sshd는 내가 ssh 통신으로 해당 클라우드 가상머신에 접속한 상태이기 때문에 생긴 프로세스이고 내가 배쉬쉘을 실행하였고, sudo su를 통해 root권한을 가져왔기 때문에 발생한 명령어들이 약 7줄정도가 보인다.

[kworker/0:0-eve], [kworker/u2:2-ev], , [kworker/u2:0-ml], , [kworker/u0:1], , [kworker/u2:1-ev]가 무엇인지 모르겠다.(ftp localhost와 sudo /usr/local/sbin/vsftpd와 /usr/local/sbin/vsftpd는 내가 백도어 test 때문에 실행한 명령어기 때문에 배제하겠다.) 맨 마지막 root권한으로 실행된 프로세스인 ps-ef는 내가 실행한것이니 넘어가도록 하겠다.수상한건 [kworker/0:0-eve], [kworker/u2:2-ev], , [kworker/u2:0-ml], , [kworker/u0:1], , [kworker/u2:1-ev]

2. 열려있는 포트 확인

netstat -an

netstat -an

지금 21번 22번 53번 49220번 58번 68번 22번이 열려있다.

(21번과 22번은 각각 ftp와 ssh통신에 의해 열린것은 알고 있다. 하지만 나머지는 무엇일까)

3. 무결성 검사

Tripwire툴을 이용하여 무결성 검사를 진행하겠다.

무결성 검사란 모든 파일의 변화된 파일을 감지하는 검사다.

설치 관련 명령어로는

sudo apt update

sudo apt install tripwire

참고 : https://www.geeksforgeeks.org/linux-installing-tripwire-ids-intrusion-detection-system/amp/

하였고 파일을 못찾겠다는 에러와 데이터 베이스 초기화 관련 에러 및 tripwire –init, tripwire –check 관련 에러는 아래 url을 통해 해결하였다.

https://alibaba-cloud.medium.com/how-to-install-and-configure-tripwire-ids-on-ubuntu-16-04-d7941c6b4db9

고로 tripwire –check를 진행할 경우 아래와 같은 화면이 나타나게 된다.

tripwire –check

변화된 파일이 존재하지 않기 때문에 invariant Directories (맨아래)는 0으로 존재하지 않음, 무결성 괜차늠을 알수있다.

이제 칼리로 돌아와서

우분투에 있는 백도어를 통해 파일을 바꿔 변화를 줘보도록 하자.

칼리 (공격서버)

음 샹 백도어로의 연결이 갑자기 안되네…….?

다시 우분투로 돌아와서

tripwire –check

음 이건…내가 tripwire 오류 해결과정중 바꾼 사항들인데..?

알아내면 다시 오겠다.

시스템 해킹 5강 – 백 도어(Backdoor) 탐지

1. 백도어 탐지 기법 및 대응

백도어를 탐지하기에 앞서 백도어 프로그램이 가지는 특징을 생각 해 보자.

주로 SetUID권한을 가진 파일을 변조해서 사용하며, 언제 어디서든 쉽게 접근하기 위해 프로세스를 항상 동작하게 만들거나, 포트를 열어두는 방식을 사용할 수 있다. 또한, 백도어 프로그램을 설치하기 위해서는 침입 후 관리자 권한을 획득하는 과정이 선행되어야 한다. 이러한 특징들을 이용해 백도어를 탐지할 수 있다.

▶현재 동작중인 프로세스 및 열린 포트 확인

해커가 접근을 위해 실행시켜둔 프로세스가 있는지, 열어둔 포트가 있는지 확인한다.

▶SetUID 파일 검사

SetUID 권한의 파일을 많이 사용하므로, SetUID 권한이 있는 파일들을 검사해 본다.

▶바이러스 및 백도어 탐지 툴 사용

백신 등의 바이러스 탐지 툴을 사용해 찾을 수 있다.

▶무결성 검사

침입자에 의해 변경된 파일이 있는지 검사해 본다.

▶로그 분석

침입자의 기록을 분석해 보면 누가, 어떠한 공격을 했는지 알 수 있다.

2. 동작중인 프로세스 및 포트 확인

▶동작중인 프로세스 확인 – Linux ( ps -ef )

리눅스에서 실행되고 있는 프로세스를 확인하는 명령어는 ps -ef 이다.

다음 화면은 리눅스에서 ps -ef명령어를 실행한 결과이다.

붉은색 박스 안을 주의해서 보자. tty 값이 pts인 프로세스는 원격으로 접속한 프로세스이다.

1 : 12시 46분에 누군가가 luuzun 계정을 사용해 접속한 뒤

2 : 미리 만들어둔 backdoor 라는 프로그램을 실행시켜 root의 권한을 획득하였으며

4 : ps -ef 명령어를 실행시켰다.

약간의 차이는 있지만, 이러한 방법으로 원격에서 실행시킨 프로세스를 탐지할 수 있다.

▶열려있는 포트 확인 – Linux ( netstat -an )

열려 있는 포트는 netstat -an 명령어를 사용해 확인할 수 있다.

현재에는 22, 631, 25번 포트가 열려있다.

LISTEN은 열려 있는 상태

ESTABLISHED는 연결되어서 사용중인 상태

CLOSE는 닫힌 상태를 말한다.

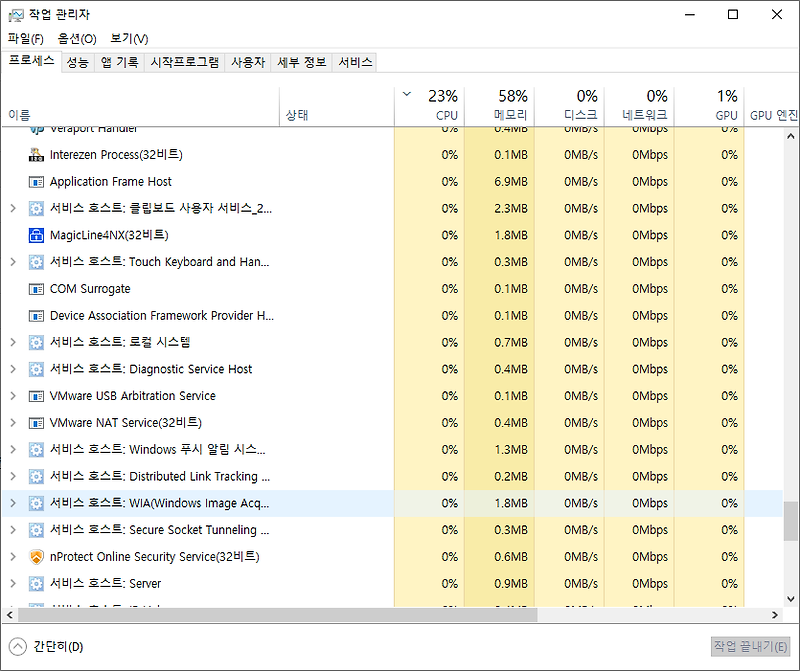

▶동작중인 프로세스 확인 – Windows ( 작업 관리자 )

윈도우에서는 우리가 이미 잘 알고 있는 방법으로 동작중인 프로세스를 확인한다.

Ctrl +Alt +Dell 키를 누른 후 작업관리자 – 프로세스 탭으로 이동하면 된다.

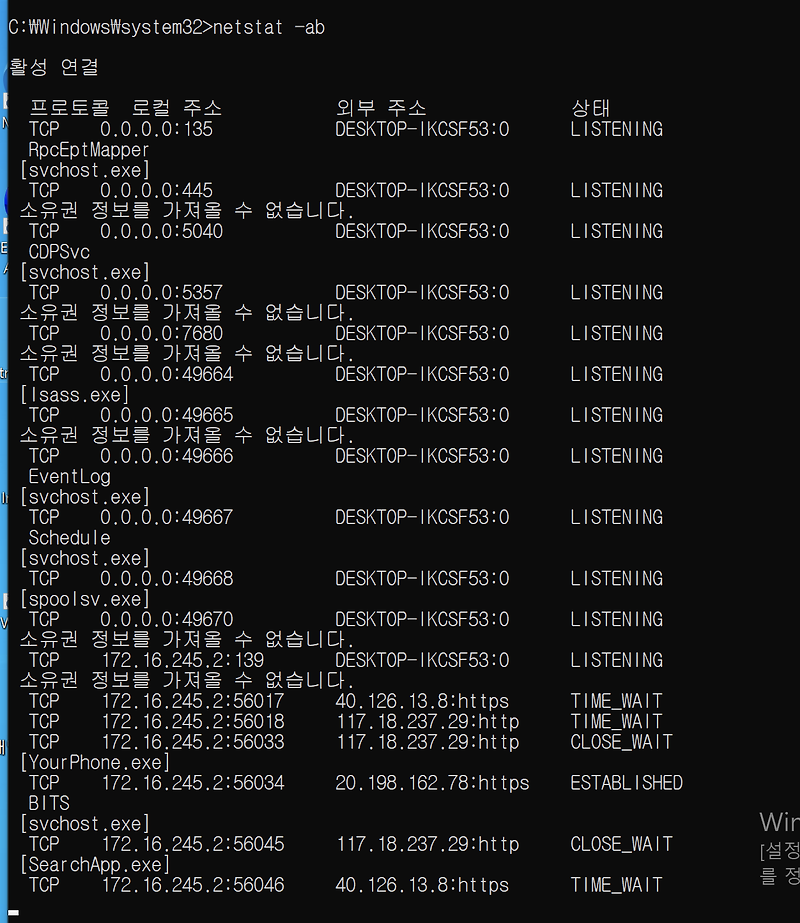

▶열려있는 포트 확인 – Windows ( netstat -na )

리눅스의 netstat와 거의 비슷하다.

▶Windows 프로세스, 포트 확인 툴

(http://technet.microsoft.com/en-us/sysinternals/bb842062)

-Process Explorer

Sysinternals Suite를 다운 받은 후, Process Explorer(procexp.exe)실행 시킨다.

현재 실행중인 프로세스들의 상세한 정보를 확인할 수 있으며, 의심스러운 툴이 있다면 위 화면과 같이 진한 보라색으로 표시된다.

프로세스 재시작, 종료 등의 기능을 수행할 수 있다.

-TCP View

이번에는 TCP View(TCPview.exe)를 실행시켜 보자.

현재 열려있는 포트와 접속상태가 실시간으로 표시된다.

녹색은 접속중인 포트, 붉은색은 종료중인 포트, 노란색은 상태가 변하고 있는 포트이다. TCP View를 실행시켜 두고 웹 페이지를 열거나 닫아보면 쉽게 관찰할 수 있다.

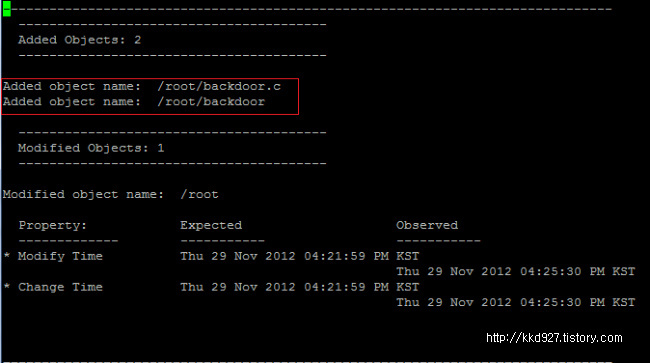

3. 무결성 검사

모든 파일에는 각각의 해시값이 존재하는데, 이를 이용해 새로 생성된 파일이 있는지, 원본에서 변경이 된 파일이 있는지 확인하는 것이 무결성 검사다.

※해시값이란 파일의 모든 정보를 해시 알고리즘을 통해 산출(암호화와 비슷하다) 한 값으로, 존재하는 모든 파일의 각각 다른 해시값을 가진다(파일의 주민등록번호라고 할 수 있다).

만약 이 해시값이 같다면 완전히 동일한 파일인 것이다.

▶Tripwire 툴을 이용한 무결성 검사

무결성 검사를 위한 트립 와이어 툴을 사용하기 위한 과정은 다음과 같다.

wget http://mkgk888.cafe24.com/system/tripwire.rpm //설치파일 다운로드

rpm -Uvh tripwire.rpm //파일 설치

/usr/sbin/tripwire-setup-keyfiles //설정 파일 및 정책파일 생성

※local keyfile passphrase : 패스워드 입력

※생성되는 파일 및 기능

site keyfile : 정책파일과 환경파일 설정

local keyfile : 데이터베이스와 레포트 파일을 초기화 및 보호

site passpharse : 환경설정파일 생성을 위한 사이트 값 입력

tripwire –init //데이터베이스 초기화

※”No such file or directory”라는 에러 메세지가 출력되는것이 정상이다. 버전마다 파일, 디렉토리가 다르기 때문에 발생하는 메세지이다.

설치, 데이터베이스 초기화가 완료되었다면 새로운 파일을 만들어 보자. touch 명령어를 사용해 빈 파일을 만들고, 백도어에 사용되는 SetUID권한을 주는 것으로 충분하다.

cd /root

touch backdoor

chmod 4755 backdoor

tripwire –check //무결성 검사 시작

cd /var/lib/tripwire/report

twprint -m r –twrfile 레포트파일 이름 > 1.txt //레포트를 텍스트파일로 저장

vi 1.txt //텍스트 파일을 vi 에디터로 실행

레포트 파일은 다음과 같이 twr 파일로 생성된다.

※파일 이름을 입력할 때 local 까지만 입력하고 tap 키를 누르면 자동으로 입력된다.

※명령어 뒤에 > 파일이름.txt 명령어를 입력하면 실행결과를 txt파일로 저장한다.

텍스트 파일을 열어 보면 Root config files이 하나 추가되었다고 알려준다.

4. 로그 분석

로그란 컴퓨터의 사용 기록을 저장해 둔 것을 말한다. 침입자가 발생했을 때 로그기록을 분석해 보면 누가, 언제, 어떤 일을 했는지 알 수 있다.

▶wtmp

로그인, 로그아웃 히스토리를 모두 저장하며 shutdown, booting 기록까지 저장된다.

명령어 : last

▶secure

텔넷이나 FTP 원격접속 등 인증과정을 거치는 모든 로그를 secure 로그에 저장한다. syslog 데몬에 의해 설정되고 설정에 따라 기록 유무가 변경될 수 있다.

명령어 : cat /var/log/secure

▶lastlog

최근 사용자의 이름, 터미널, 마지막 로그인 시간으로 출력한다.

명령어 : lastlog

▶history

입력했던 명령어들을 출력해 준다. 사용자의 홈디렉터리에 사용자별로 존재한다. (.bash_history)

시간은 기록이 되지 않는는다.

공격자는 관리자 권한을 획득한 후 작업을 시작하기 전에 history파일을 남기지 않기 위해 다음과 같이 링크를 건다.

ln -s /dev/null .bash_history

▶messages

로그파일 중 가장 중요한 부분이다. 로그인 기록부터 디바이스 정보 시스템 설정오류, 파일시스템, 네트워크 세션 기록과 같이 시스템 사용에 관한 거의 모든 로그를 가지고 있다.

모든 내용을 확인하기 어렵기 때문에 IP나 단어를 통한 검색으로 흔적을 찾을 수 있다.

명령어 : cat /var/log/messages | grep “192.168.0.3”

(IP주소가 192.168.0.3 인 사용자의 로그기록 출력)

5. 백신 프로그램의 탐지 방법

백신은 파일의 기계어 로그를 분석하여 특정한 동작을 하는 코드가 있으면 악성코드로 인식한다.

기계어에서 수행 할 명령어를 나타내는 부호를 OPcode라고 하며, 악의적인 동작을 하는 OPcode들을 모아놓은 것을 시그니처라고 부른다.

OPcode가 시그니처와 일치하는 파일이 있으면 악성코드로 인식한다.

이러한 방식의 탐지 방법은 악성코드의 소스코드를 약간만 바꾸어도 검출하지 못하는 경우가 많다. 알려진 악성 코드는 탐지 할 수 있지만, 그 변종들은 거의 탐지하지 못한다. 백신을 사용한다고 해서 결코 악성코드로부터 안전할 수 없다.

▶Virus total

https://www.virustotal.com/

파일을 등록하면 50여개의 백신 프로그램을 사용해 검사 해 준다.

※오늘 사용한 툴과 명령어들의 구체적인 사용방법을 지금 설명하기에는 무리가 있다. 앞으로 사용할 것이므로 일단은 실행방법 정도만 알고있도록 하자.

FinTech CSE

728×90

1. 현재 동작 중인 프로세스 확인

현재 프로세스를 확인하여 백도어가 아닌 정상 프로세스를 아는 것도 매우 중요하다. 대부분 백도어 자체가 티가 나게끔 이름을 짓지 않기 때문이다. 따라서 윈도우와 리눅스 시스템 등 정상 프로세스를 외워 두면 좋다. 특히 윈도 프로세스는 이름을 어느 정도 인지하고 있으면 윈도우 웜이나 바이러스, 백도어를 대응하는 데 큰 도움이 된다.

다음 아래 프로세스 20개는 윈도우 시스템이 동작하는 기본 프로세스이다. 익혀 두면 여러 가지로 유용한데, 특히 웜 바이러스나 백도어가 가장 애용하는 것은 Csrss와 Svchost프로세스이다.

– Csrss.exe(=client/server Runtime subsystem) : 윈도우 콘솔을 관장하고, 스레드를 생성, 삭제하며, 32비트 가상 MS-DOS 모드를 지원하는 프로세스이다.

– Explorer.exe : 작업 표시줄, 바탕화면 등 사용자 셸을 지원하는 프로세스이다.

– Lsass.exe : Winlogon 서비스에 필요한 인증 프로세스이다.

– Mstask.exe : 시스템 백업이나 업데이트 등을 작업하는 스케줄러 프로세스이다.

– Smss.exe : 사용자 세션을 시작하는 기능을 담당하는 프로세스이다. Winlogon, Win32를 구동시키고, 시스템 변수를 설정한다. 또 Smss는 Winlogon이나 Csrss가 끝나기를 기다려 정상적인 Winlogon, Csrss를 종료할 때 시스템을 종료시킨다.

– Spoolsv.exe : 프린터와 팩스의 스풀링 기능을 담당하는 프로세스이다.

– Svchost.exe : DLL이 실행하는 프로세스의 기본 프로세스이다. 따라서 한 시스템에서 svchost 프로세스를 여러 개 볼 수 있다.

– Service.exe : 시스템 서비스를 시작, 정지시키고, 이들 간의 상호 작용하는 기능을 수행하는 프로세스이다.

– System : 대부분의 커널 모드 스레드의 시작점이 되는 프로세스이다.

– System Idle Process : 각 cpu 마다 하나씩 실행하며, cpu의 잔여 프로세스 처리량을 %로 나타낸 값이다.

– Taskmgr.exe : windows 작업 관리자 자신의 프로세스이다.

– Winlogon.exe : 사용자 로그인과 로그오프를 담당하는 프로세스이다. 윈도우를 시작 및 종료할 때 활성화된다.

– Winmgmt.exe : 장치 관리 및 계정 관리 네트워크 등 동작과 관련한 스크립트를 위한 프로세스이다..

– msdtc.exe : 웹 서버 및 sql서버를 구동할 때 다른 서버와 연동하는 프로세스이다.

– ctfmon.exe : 키보드, 음성, 손으로 적은 글 등 여러 가지 텍스트 입력 처리를 할 수 있도록 지원하는 프로세스이다.

– dfssvc.exe : 분산 파일 시스템을 지원하려고 백그라운드로 실행하는 프로세스이다.

2. 열린 포트 확인

백도어 상당수가 외부와 통신을 하려고 서비스 포트를 생성한다. 시스템에서는 netstat 명령으로 열린 포트를 확인할 수 있는데, 일반 시스템에서 사용하는 포트가 그리 많지 않기 때문에 주의해서 살펴보면 백도어가 사용하는 포트를 쉽게 확인할 수 있다. 과거 유명했던 백도어는 1234나 787,666 등처럼 꽤 특이한 포트 번호를 사용해서 충분히 의심할 만했지만, 백도어 중에 그렇지 않은 포트 번호를 쓰는 경우도 많다. 따라서 포트 번호만으로는 분별이 확실하지 않을 수 있는데, 이때는 스니퍼를 이용한 패킷 분석으로 백도어가 사용하는 포트를 확인할 수도 있다.

3.SetUID 파일 검사

윈도우 시스템에는 해당되지 않지만 setUID파일은 리눅스 시스템에서 로컬 백도어로 강력한 기능을 가질 때가 많다. 따라서 setUID파일 중에 추가되거나 변경된 것은 없는지 주기적으로 살펴보아야 한다.

4. 바이러스와 백도어 탐지 툴 이용

가장 간편한 경우이다. 잘 알려진 백도어는 대부분 바이러스 일종으로 분류되는데, 백신 툴은 물론이고 다양한 탐지 툴에서 발견된다. 이런 툴을 사용하면 백도어를 쉽게 잡아낼 수 있다. 하지만 리눅스에서는 이런 툴이 많이 부족하므로 수동으로 찾아야 할 때가 많다.

5. 무결성 검사

무결성 검사는 시스템에 어떤 변화가 일어나는지 테스트하는 것이다. 무결성 검사에는 MD5 해시 기법을 많이 쓴다. 파일 내용이 조금만 바뀌어도 해시 결과 값이 다르기 때문에 관리자는 주요 파일의 MD5값을 주기적으로 수집하고 검사하여 변경되는 파일 내역을 확인해야 한다. 관리자가 변경하지 않았거나 시스템 운영상 변할 일이 없다면 변경된 파일을 조치하면 된다.

6. 로그 분석

마지막으로 백도어를 탐지하는 방법에는 로그 분석이 있다. 로그 분석 방법은 무척 다양하며, 사이버 포렌식이라는 하나의 분야로 정착했다.

– 윈도우 백도어 탐지 및 제거하기(실전)

1) 네트워크 연결 확인하기

https://blog.daum.net/knightofelf/4439

리눅스에서는 간단한 명령어로 확인해볼 수 있지만 윈도우는 잘 알려진 툴을 이용해서 Promiscuous mode, 즉 스니퍼 같은 형태로 동작하는지 확인을 해야 한다.

netstat -ab명령어를 통해 포트를 열고 있는 프로세스를 확인할 수 있다.

만약 공격자가 연결을 유지하고 있을 때는 다음과 같이 공격자의 호스트 이름 또는 IP주소를 확인할 수 있다.

2) 프로세스 확인하기

백도어의 종류에 따라 이름이 기존의 svchost.exe처럼 기존 프로세스와 동일할 수도 있고 웜이나 바이러스처럼 악성 코드 형태로 동작하는 프로그램은 백도어를 삭제했을 때, 이를 복구할 수 있도록 모니터링 프로세스와 백업 프로세스까지 생성할 때가 많기 때문에 이 또한 확인해야 한다. 이를 위해 프로세스의 상세 정보를 확인하여 해당 프로그램이 쓰는 DLL이름이나 연계해서 실행하는 것처럼 보이는 EXE명령 등으로 Process Explorer를 이용하여 검색한다.

https://ndb796.tistory.com/303

3) 레지스트리 확인하기

윈도우 시스템은 시스템 운영과 관련하여 재부팅하더라도 기본 설정 값이 변하지 않도록 레지스트리에 여러 값을 기록해둔다. 백도어도 레지스트리를 이용할 때가 많아 백도어를 삭제할 때는 레지스트리에서도 내용을 확인해야 한다. 레지스티리도 검색을 지원하지만 불편하므로

다음과 같이 내보내기를 하여 txt 파일로 내보내 검토하면 된다.

4) 파일 확인하기

백도어를 찾고 실제 파일을 확인해보기 위해서는 윈도우 탐색기 대신 Total Commander를 사용한다.

윈도우 탐색기를 안 쓰는 이유는 윈도우 탐색기는 윈도우 운영체제와 많은 라이브러리를 공유하고, 윈도우 탐색기가 공격 대상이 되면 윈도우 탐색기를 쓸 수 없다. 또 윈도우 탐색기로 특정 파일을 숨기거나 삭제하지 않도록 되어 있는 경우도 있다. 이렇게 제약적인 상황이 발생하기 때문에 윈도우와 독립적인 파일 탐색기를 사용한다.

추가로 검색해 봤을 때 윈도우 탐색기보다 편리한 점도 많이 보인다. 자세한 것은 아래 링크를 참조하자

https://m.blog.naver.com/bestian/222035297155

이를 이용하여 백도어를 확인하기 전에 설정해야 할 사항은 [환경설정]-[옵션]-[화면]에서 ‘숨김/시스템 파일 표시’옵션을 설정한다.

그리고 [명령]-[파일 찾기] 메뉴를 통해 파일을 찾는다.

5) 백도어 제거하기

백도어를 삭제하는 절차는 비교적 간단하다.

– 백도어 프로세스 중지

– 백도어 파일 삭제

– 레지스트리 삭제

6) 시스템 무결성 검사하기

시스템 무결성 검사는 앞서 살펴본 모든 테스트에서 백도어 탐지에 실패했을 때 사용할 수 있다. 하지만 주기적인 무결성 검사로 다른 침입 흔적도 찾아낼 수 있으므로 중요 시스템이나 디렉터리는 무결성 점검 툴을 사용하여 주기적으로 점검하면 좋다.

많이 알려지지는 않았으나, 윈도우에서는 SFC를 기본으로 제공한다. 이 툴을 동작하려면 윈도우 설치 CD가 필요하다.

정상 파일과 시스템에 설치된 파일이 일치하는지 테스트한다.

리눅스의 경우 대표적으로 tripwire를 통해 무결성을 검사한다.

tripwire의 사용방법은 아래 링크를 통해 간단히 실행해볼 수 있다.

http://www.linux.co.kr/security/tripwire/index.htm

728×90

So you have finished reading the 백도어 탐지 방법 topic article, if you find this article useful, please share it. Thank you very much. See more: 백도어 검사 프로그램, 윈도우 백도어 찾기, 백도어란, Linux 백도어, 윈도우10 백도어, Netstat 해킹, 리눅스 백도어 경로, 좀비pc 확인