You are looking for information, articles, knowledge about the topic nail salons open on sunday near me 서비스 거부 공격 on Google, you do not find the information you need! Here are the best content compiled and compiled by the Toplist.maxfit.vn team, along with other related topics such as: 서비스 거부 공격 서비스 거부 공격을 가장 잘 설명한 것은, 서비스 거부 공격의 유형과 특징, 서비스 거부 공격 종류, 분산 서비스 거부 공격, 도스 공격, 디도스 공격 사례, DDoS, 디도스 공격 받으면

서비스 거부 공격(-拒否 攻擊, 영어: denial-of-service attack, DoS attack) 또는 디오에스 공격/도스 공격(DoS attack)은 시스템을 악의적으로 공격해 해당 시스템의 리소스를 부족하게 하여 원래 의도된 용도로 사용하지 못하게 하는 공격이다.

서비스 거부 공격 – 위키백과, 우리 모두의 백과사전

- Article author: ko.wikipedia.org

- Reviews from users: 22823

Ratings

- Top rated: 4.3

- Lowest rated: 1

- Summary of article content: Articles about 서비스 거부 공격 – 위키백과, 우리 모두의 백과사전 Updating …

- Most searched keywords: Whether you are looking for 서비스 거부 공격 – 위키백과, 우리 모두의 백과사전 Updating

- Table of Contents:

증상[편집]

DoS 공격 기술[편집]

DoS 공격의 예방과 대응[편집]

같이 보기[편집]

각주[편집]

외부 링크[편집]

서비스 거부 공격(DoS)이란? | Binance Academy

- Article author: academy.binance.com

- Reviews from users: 18519

Ratings

- Top rated: 3.1

- Lowest rated: 1

- Summary of article content: Articles about 서비스 거부 공격(DoS)이란? | Binance Academy 서비스 거부 공격이란 특정 네트워크에 접근하지 못하도록 방해하는 것입니다. 이는 막대한 양의 트랙픽을 통해 웹 서버에 과부하를 일으킵니다. …

- Most searched keywords: Whether you are looking for 서비스 거부 공격(DoS)이란? | Binance Academy 서비스 거부 공격이란 특정 네트워크에 접근하지 못하도록 방해하는 것입니다. 이는 막대한 양의 트랙픽을 통해 웹 서버에 과부하를 일으킵니다. 서비스 거부 공격이란 특정 네트워크에 접근하지 못하도록 방해하는 것입니다. 이는 막대한 양의 트랙픽을 통해 웹 서버에 과부하를 일으킵니다.

- Table of Contents:

서비스 거부(DoS) 공격이란

서비스 거부 공격의 종류

몇 가지 잘 알려진 서비스 거부 공격은 다음과 같습니다

도스(DoS) vs 디도스(DDoS) 공격

디도스 공격이 암호 화폐에 영향을 미칠 수 있나요

서비스 거부 공격 – IT위키

- Article author: itwiki.kr

- Reviews from users: 17982

Ratings

- Top rated: 3.0

- Lowest rated: 1

- Summary of article content: Articles about 서비스 거부 공격 – IT위키 Teardrop Attack[편집 | 원본 편집] · 하나의 IP 패킷이 분할된 IP 단편의 offset값을 서로 중첩되도록 조작하여 이를 재조합하는 공격 대상 시스템에 에러 … …

- Most searched keywords: Whether you are looking for 서비스 거부 공격 – IT위키 Teardrop Attack[편집 | 원본 편집] · 하나의 IP 패킷이 분할된 IP 단편의 offset값을 서로 중첩되도록 조작하여 이를 재조합하는 공격 대상 시스템에 에러 …

- Table of Contents:

익명 사용자

목차

DDoS와의 차이[편집 원본 편집]

공격의 목표[편집 원본 편집]

공격의 종류[편집 원본 편집]

대응 절차[편집 원본 편집]

둘러보기

위키 도구

문서 도구

분류 목록

DDoS – 분산서비스거부공격(DDoS)의 이해와 대응 방안 제시 – DATA ON-AIR

- Article author: dataonair.or.kr

- Reviews from users: 7997

Ratings

- Top rated: 4.3

- Lowest rated: 1

- Summary of article content: Articles about DDoS – 분산서비스거부공격(DDoS)의 이해와 대응 방안 제시 – DATA ON-AIR 분산서비스거부공격(Distributed Denial of Service, 이하 DDoS)은 이미 세간에 많이 알려진 바와 같이 인터넷의 구조적인 취약성을 공격하여 길게는 수일 동안 … …

- Most searched keywords: Whether you are looking for DDoS – 분산서비스거부공격(DDoS)의 이해와 대응 방안 제시 – DATA ON-AIR 분산서비스거부공격(Distributed Denial of Service, 이하 DDoS)은 이미 세간에 많이 알려진 바와 같이 인터넷의 구조적인 취약성을 공격하여 길게는 수일 동안 … 분산서비스거부공격(DDoS)의 이해와 대응 방안 제시 김현준인포섹 사업연구팀 전임 컨설턴트([email protected]) 기업 전산환경의 위협 ‘DDoS 공격’e비즈니스 환경하의 많은 기업들은 다양한 보안 위협에 노출되어 있다. 이 가운데 일반에게 잘 알려져 있으면서 빈번한 해킹사고를 일으키는 것 중의 하나로 분산서비스거부공격(DDoS)을 꼽을 수 있다. 분산서비스거부공격은 취약한 인터넷 시스템에 접속해 공격도구인 에이전트를 설치하고 이를 실행시켜 원격에서 공격을 개시, 트래픽을 증가시켜 서비스를 중단시키는 공격이다. 지난 2000년 2월 아마존, 야후, CNN이 이 공격으로 2일간 서비스가 중단되는 사태가 발생한 이후로 전 세계적으로 매년 막대한 피해를 입히고 있다. 이 글에서는 분산서비스거부공격의 동작원리 및 공격 형태, 그리고 이에 대한 대응 솔루션으로 출시되어 있는 리버헤드사의 DDoS 방어 솔루션을 소개하고자 한다. 분산서비스거부공격(Distributed Denial of Service, 이하 DDoS)은 이미 세간에 많이 알려진 바와 같이 인터넷의 구조적인 취약성을 공격하여 길게는 수일 동안 정상적인 서비스의 지연 혹은 마비상황을 불러일으키는 해킹 공격을 말한다. 기업에게는 거의 재난에 가까운 엄청난 피해사태를 일으켜 기업의 신뢰도에 심각한 손상을 입힐 수 있으며, 심지어는 대대적인 소송까지 휘말려 직·간접적인 피해보상을 해야 하는 최악의 사태를 초래할 수도 있다. 기존의 일반적인 해킹 방법은 해커가 기업의 네트워크에 불법적인 방법으로 침투해서 중요한 시스템의 슈퍼 사용자 권한을 획득하고, 그 내부에 들어있는 기밀 정보를 탈취하는 것이 대표적이었다. 하지만 DDoS 공격은 기업이 대고객 서비스를 운영하고 있는 운영 서버들(웹 서버, DNS 서버 등)과 네트워크 장비(라우터, 방화벽 등)에 임의로 조작된 엄청난 양의 공격성 트래픽을 전송해서 시스템 자체를 지연 혹은 마비시켜 버림으로써 고객들이 기업의 서비스를 이용할 수 없는 서비스거부(Denial of Service) 상황을 만드는 목적을 가진다는 점에서 그 성격이 다르다고 볼 수 있다. 최근의 공격 추세를 보면 기업의 개별적인 서비스 웹 사이트나 기타 서버들에 대한 공격을 통해 서비스를 마비시키는 공격 형태에서 점차 인터넷서비스 제공업체의 코어(Core) 라우터, DNS 서버들을 직접 공격해서 인터넷 인프라 자체를 완전히 마비시키는 형태로 발전해 가고 있다. 뿐만 아니라 이런 공격방법이 정치적인 핵티비즘(Hactivism, Hacking과 Activism의 합성어)의 목적과 사이버 테러리스트들의 테러 목적을 수행하는 강력한 도구가 되는 경우가 빈번해서, 비단 일반 기업뿐만 아니라 국가나 정부 차원의 대응이 절실하게 필요하다는 인식이 확산되고 있다. 또한 최근에 일어난 대규모 사고의 사례를 보면, 전 세계적으로는 2002년 10월에 발생했던 13개의 최상위 루트 DNS (Domain Name Service) 서버들에 대한 대규모의 무차별적 공격으로 적지 않은 혼란을 주었던 사례가 있었다. 루트 DNS 서버는 전 세계의 모든 인터넷 통신을 위한 종합지도라고 표현할 수 있을 정도로 가장 핵심적인 역할을 하고 있는 서버들이다. 국내의 대표적인 사례를 보면 2003년 1월에 발생했던 1.25 인터넷 대란을 들 수 있다. 이 사건도 슬래머 웜에 의한 공격이 발단이 되었지만 결국 그 형태는 DDoS 공격이었으며, 이로 인해 야기되었던 참혹한 피해 상황은 재차 언급하지 않아도 될 것이다. 필자는 최근에 가장 뜨거운 감자로 논란이 되고 있는 DDoS 공격, 다시 말해 분산 서비스 거부공격(Denial of Service Attack)을 효과적으로 거부(Denying)하기 위한 대응방안을 모색하기 위해 다음의 4가지 주요 주제로 얘기를 풀어가고자 한다. 1. DDoS 공격의 동작 원리와 공격 형태 2. DDoS 공격으로 발생되는 막심한 피해 3. 기존의 네트워크 장비와 보안 장비의 한계점 4. 또 한 가지의 대안-리버헤드사의 DDoS 방어 솔루션 DDoS 공격의 동작 원리와 공격 형태 DDoS 공격의 동작 원리 DDoS 공격은 어떻게 동작하는 것일까 아는 바와 같이 인터넷의 표준인 TCP/IP 프로토콜은 태생적으로 구조적인 보안의 취약점을 가지고 있다. 모든 인터넷 사용자는 TCP/IP 프로토콜을 이용하여 임의의 데이터 패킷을 발송자의 IP 주소(Source IP)를 가지고 목적지의 IP 주소(Destination IP)로 발송할 수 있다. 이때 이 IP주소에 대한 특별한 인증 절차 없이 무제한적으로 대규모의 데이터 패킷을 전송할 수 있다는 것이 문제이며, DDoS 공격은 이러한 인터넷의 취약점을 악용하는 공격이다. DDoS 공격은 수백 혹은 수천 개의 좀비 시스템(공격자가 사전에 공격 도구를 설치해 놓은 일반 인터넷 사용자들의 시스템)들을 이용해서 공격의 목적이 되는 타깃 시스템(혹은 Victim System, 공격대상 시스템)을 공격하는 형태를 가진다. 이때, 이 수많은 좀비 시스템들은 자신의 시스템에 어떤 일이 일어나고 있는지도 인지하지 못한 채 공격 명령이 떨어지면 그 순간 피해자에서 가해자로 돌변하여 불가항력적으로 일제히 타깃 시스템을 공격하게 된다. 이렇게 수많은 좀비 시스템들이 각자 뿜어내는 무차별적인 공격의 볼륨은 굳이 계산해보지 않아도 짐작할 수 있을 것이다. 결국, DDoS 공격은 엄청난 볼륨의 패킷들을 발송하거나 불완전한 형태의 요청 패킷을 발송하여 공격 대상이 되는 네트워크 장비나 서버가 정상적인 서비스 요청을 받아들일 수 없는 상태, 혹은 자신의 능력으로 처리할 수 있는 용량을 초과하여 처리불능의 상태에 빠지게 만드는 형태이다. DDoS 공격의 형태 DDoS 공격은 기본적으로 다음 두 가지 형태를 가진다. ●대역폭 공격(Bandwidth Attacks): 이 형태의 공격은 엄청난 양의 패킷을 전송해서 네트워크의 대역폭이나 장비 자체의 리소스를 모두 소진시켜버리는 형태이다. 라우터, 서버, 방화벽 같은 주요 장비들은 모두 자신만의 제한적인 처리용량을 가지고 있기 때문에 그 용량을 초과하는 이런 형태의 공격을 받게 되면 정상적인 서비스 요청을 처리 못하게 되거나 아예 장비 자체가 죽어버려서 네트워크 전체가 마비되는 사태를 초래할 수 있다. 이 형태의 대표적인 공격은 패킷 오버플로 공격인데, 이것은 정상적으로 보이는 엄청난 양의 TCP, UDP, ICMP 패킷들을 특정한 목적지로 보내는 것이다. 또한, 발송지의 주소를 스푸핑(Spoofing, 발송지의 주소 노출을 방지하기 위해서 이를 허위주소로 조작하는 기법)해서 발송하기 때문에 공격의 탐지가 쉽지 않다. ●애플리케이션 공격(Application Attacks): 이 형태의 공격은 TCP와 HTTP 같은 프로토콜을 이용해서 특정한 반응이 일어나는 요청 패킷을 발송하여 해당 시스템의 연산처리 리소스를 소진시켜서 정상적인 서비스 요청과 처리가 불가능한 상태로 만드는 것이다. 이 형태의 대표적있다. DDoS 공격으로 발생되는 막심한 피해 DDoS 공격의 피해사례 DDoS 공격이 성공했을 때 기업에 미치는 유·무형적 피해는 실로 엄청나다. 네트워크가 완전히 다운되는 경우는 논외로 친다고 할지라도, 단지 네트워크 속도가 급감하고 서비스가 불안정하게 되는 경우만 생각해보더라도 심각한 결과를 초래하게 될 것이다. 서비스를 24시간 이용하고 있는 수많은 고객들이 짜증과 불만족을 느끼며 급격하게 경쟁사로 이탈하게 될 수도 있고, SLA(서비스수준협약, Service Level Agreement)에 위배되어 막대한 규모의 금전적인 피해보상을 하는 경우도 있을 수 있다. 또한 대규모의 집단소송에 휘말릴 가능성도 배제할 수 없을 것이며, 이로 인한 기업 이미지 실추, 주가하락, 매출감소 등 파장은 실로 엄청날 것이다. 실제로 DDoS 공격에 노출되었던 기업들의 금전적인 피해액수만 보더라도 현기증이 날 지경이다. 시장조사 기관인 포레스트, IDC 등에서 집계한 객관적인 통계치를 보면, 시스코사가 24시간 동안 서비스 마비 상황에 이르게 되면 3천만 달러(약 400억 원)의 금전적인 손실이 직접적으로 발생한다고 한다. 양키 그룹의 집계에 의하면 2000년 2월에 발생했던 아마존, 야후, 이베이, E-트레이드 등 미국의 대표적인 인터넷 사이트들에 대한 대규모의 DDoS 공격에 의한 직접적인 피해 액수는 12억 달러(약 1조 5천억 원)에 이른다. 또한, 2001년 1월에 마이크로소프트사의 인터넷 사이트가 며칠 동안 DDoS 공격을 받았을 때 발생했던 손실 규모는 5억 달러(약 6천5백억 원)로 집계되었다. DDoS 공격의 빈도와 심각성은 폭증세 DDoS 공격이 발생되는 빈도에 대한 통계자료를 보면 결코 운 나쁜 어떤 기업이 어쩌다가 불행한 사고를 당했다고 생각하고 넘어갈 성격이 아니라는 것을 알 수 있다. CAIDA(Cooperative Association for Internet Data Analysis)가 집계한 통계자료를 보면, 2001년 한해 동안 주당 4000건의 DDoS 공격이 발생하였고, 시간당 100건 이상의 공격이 동시에 일어나고 있다고 한다. 또한 심각한 문제는 DDoS 공격 기술이 매우 정교한 스푸핑 기법과 더불어 인터넷 사용에 필수적인 기본 프로토콜을 사용하고 있는 등 공격기술이 한층 더 은밀하고도 심각한 피해를 주는 형태로 급속하게 발전하고 있다는 것이다. 기존 네트워크 및 보안 장비의 한계점 DDoS 공격에 대응하기 어려운 가장 큰 이유는 해커가 발송하는 비정상적인 공격성 패킷과 고객이 발송하는 정상적인 서비스 요청 패킷을 정확히 구분하는 것이 무척 어렵기 때문에 DDoS 공격을 탐지하는 것 자체가 힘들다는 점이다. 또한 정확히 탐지를 한다고 해도 라우터나 방화벽을 통한 필터링을 하게 되면 그 장비 자체가 죽어버리는 경우가 많기 때문이다. 그러면 현재까지는 이 DDoS공격에 대해 어떠한 방법으로 방어를 하고 있었는지 살펴보고 그 방법들의 한계점을 살펴보기로 하자. 가장 대표적인 방어기법은 블랙홀링과 라우터 필터링 기법이라고 말할 수 있다. 이 방법은 아주 정교한 공격에 대해서는 속수무책인 경우가 많고 대응속도가 너무 느리며 정상적인 서비스 트래픽을 죽이는 빈도가 높다. 방화벽의 경우에는 부분적인 방어가 가능하지만 정확한 탐지가 어려우며 그 자체가 죽는 현상이 생길 수 있다. IDS의 경우는 부분적인 탐지 기능을 제공하고 있지만 방어할 수 있는 기능은 제공하지 않는다. 마지막으로 로드 밸런싱이 있는데 이 방법으로는 엄청난 볼륨의 공격에 대해서는 역시 한계점을 가질 수밖에 없으며, 과다한 비용이 소요된다는 한계점을 가지고 있다. ●블랙홀링(BlackHoling): 블랙홀링 기술은 라우터에서 특정 목적지(Victim)로 전송되는 모든 트래픽을 차단한 후 블랙홀이라고 하는 일종의 폐기장소로 보내서 소멸시키는 방법이다. 하지만, 해당 목적지로 전송되는 악성공격 패킷들뿐만 아니라 정상적인 패킷들도 포함한 모든 트래픽이 소멸되기 때문에 이 방법은 해결책이 될 수가 없다. ●라우터(Router): 라우터는 ACL(Access Control List)을 이용한 필터링 기능을 제공하는데, 이 기능만으로는 현재의 고도화된 DDoS 공격을 방어하기 어렵다. 첫째, 라우터는 핑(Ping) 공격같은 인터넷 통신에 꼭 필요하지 않은 몇 가지 간단한 DDoS 공격에 대해서는 필터링 메커니즘을 통해 방어할 수 있다. 하지만 최근의 DDoS 공격은 인터넷을 사용하기 위해서 가장 기본적이고 필수적인 프로토콜을 사용하기 때문에 특정 프로토콜 자체를 모두 필터링하는 방법은 사용할 수가 없는 것이다. 둘째, 스푸핑된 공격에 대해서는 uRPF를 이용한 방어법이 권고되고 있으나 실제로 구현하는 것은 한계가 있다. 셋째, 라우터의 ACL기능은 소스가 스푸핑 되었는가 여부에 상관없이 HTTP 에러와 HTTP half-open 커넥션 공격 같은 애플리케이션 레이어의 공격에 대해선 그 효과를 발휘하기 어렵다는 한계점을 가진다. ●방화벽(Firewall):많은 방화벽 공급업체들 역시 자사의 방화벽이 DDoS 방어 기능을 제공한다고 주장하지만 역시나 한계점을 가지고 있다. 첫째, 방화벽은 네트워크 트래픽이 흐르는 경로의 내부(In-line)에 위치하기 때문에 방화벽 자체가 공격의 대상이 되어서 대용량의 공격 트래픽을 견디지 못하고 다운되는 경우가 많다. 이렇게 되면 전체 네트워크가 마비되는 문제가 발생할 수 있다. 둘째, 인터넷 서비스를 위해서 모든 외부 사용자에게 개방해야만 하는 Web, DNS같은 일반적인 인터넷 프로토콜을 이용한 공격은 방어하기가 어렵다. 셋째, 설사 방화벽이 비정상적인 행위를 정확히 탐지할 수 있다고 할지라도 개별 패킷들에 대해서 정상적인 것인지 아닌지의 여부를 구분할 수 있는 기능이 없기 때문에 스푸핑된 소스에서의 공격은 방어하기 어렵다. ●침입탐지시스템(IDS): 첫째, 기존의 시그니처 방식에만 의존하는 IDS는 정상적인 패킷으로 가장한 변형된 형태의 공격에 대해서는 해당 공격 시그니처가 없이는 방어가 어렵다. 둘째, 최신의 IDS는 행위 기반 혹은 변칙(anomaly) 기반의 알고리즘을 제공하여 최근의 DDoS 공격을 탐지할 수 있는 기능을 가진다. 하지만, 이를 위해선 전문가의 세밀한 커스터마이징이 필요하며, 너무 빈번하게 발생하는 오탐(False Positive) 문제, 그리고 모든 형태의 공격에 대해서 100% 탐지하지 못하는 한계점이 있다. 셋째, 아마도 DDoS 공격을 방어하는 수단으로서 IDS의 가장 큰 한계점은 단지 공격을 탐지만 할 수 있고, 방어할 수 있는 어떠한 수단도 제공하지 못한다는 점이다. IDS는 효과적인 방어 솔루션과 통합/연계되어 상호 보완적인 기능을 수행하는 형태로 활용되어야 할 것이다. ●매뉴얼 반응(Manual Response): 사람이 직접 수작업을 통해 방어를 하는 경우는 그 대응이 너무 부분적이며 즉각적인 반응이 어려울 것이다. DDoS 공격을 당했을 때 전형적인 첫번째 반응은 해당 ISP에 연락해서 소스를 밝혀달라고 요청하는 일이다. 스푸핑된 주소일 경우에는 다수의 ISP들이 협력해서 검증해야 하는 복잡하고 오랜 작업이 필요하다. 또한, 소스가 밝혀진다고 할지라도 그것을 차단한다는 것은 모든 트래픽을 차단한다는 의미가 되므로 장단점이 있다고 할 수 있다. ●로드 밸런싱(Load Balancing):마지막으로 로드 밸런싱 혹은 이중화, 삼중화 등을 통해서 더욱 용량이 큰 트래픽에 대해서도 처리할 수 있도록 네트워크의 대역폭 및 성능을 강화시키는 방법이다. 하지만, 이런 방법은 비용 대비 효과적인 대안이 되지 못한다고 할 수 있다. 비용 대비 효과 문제를 떠나서라도, 결국 얼마간 기간이 지나면 또다시 그 용량을 초과하는 형태의 공격이 발생하게 될 것이 자명한 일이기 때문에 임시방편에 그칠 수 있는 것이다. 리버헤드사의 DDoS 방어 솔루션 위에서 언급한 수많은 DDoS 공격 방어기법 외에 최신의 방어 메커니즘으로 주목받고 있는 리버헤드 솔루션이 있다. 리버헤드 솔루션은 디텍터(탐지장비)와 가드(방어장비) 두 가지의 구성요소로 이루어져 있는데, 이 두 가지는 각각 탐지와 방어의 통합된 상호작용을 수행하며 어떤 형태의 DDoS 공격에 대해서도 방어가 가능하다. ●리버헤드 디텍터: 디텍터는 모든 종류의 DDoS 공격을 신속하고 정확하게 탐지하는 기능을 하는 조기경보(Early Warning) 시스템과 같은 역할을 수행한다. 디텍터는 수동적으로 네트워크 트래픽을 모니터링하고 있다가 비정상적이거나 DDoS 공격의 징후를 보이는 행위를 탐지한다. DDoS 공격이 탐지되면 디텍터는 가드에게 즉각적으로 경보(Alert)를 날려주는 기능을 한다. ●리버헤드 가드:가드는 고성능 DDoS 방어 장비로서 DDoS 공격 트래픽을 효과적으로 차단하는 역할을 수행한다. 디텍터(디텍터 외에 다른 IDS같은 모니터링 장비와 대체 가능)가 DDoS 공격을 탐지하고 경보를 보내주면, 가드는 해당 타깃(Victim)으로 향하는 모든 트래픽만을 우선 가드로 우회(Diversion) 시켜준다. 이 트래픽들은 가드 내부에서 다섯 단계의 세밀한 분석/검증 과정을 거치게 되고, 이 결과에 따라 공격성 트래픽은 차단하고 정상적인 트래픽은 다시 원래의 경로로 안전하게 되돌려 보내지게 된다. 또한, 가드는 기존의 서비스 네트워크와 분리된 네트워크 인터페이스에서 라우터나 스위치에 연결되기 때문에 정상적인 서비스 트래픽에는 전혀 지장을 주지 않는다는 특징이 있다. 리버헤드 솔루션의 메커니즘 리버헤드사의 Anti-DDoS 솔루션은 아래 4가지의 종합적인 방어 메커니즘을 통해 효과적인 DDoS 방어 솔루션을 제공하고 있다. – 모든 종류의 DDoS 공격에 대한 탐지(Detecting)- 타깃으로 향하는 공격 트래픽만을 리버헤드 가드로 우회(Diverting)- 정상적인 트래픽에 영향을 주지 않으면서 공격성 트래픽만을 분석하고 필터링- 원활한 서비스의 제공을 위해 악성 트래픽 이외의 정상적인 트래픽은 다시 원래의 목적지로 안전하게 전달 리버헤드 솔루션의 특징 – 중요한 데이터 경로가 아닌 곳에 위치- 정상 네트워크 서비스 영향 최소화- 라우터 장비의 리소스를 사용하지 않음- 네트워크 재구성 및 설정 불필요- 모든 종류의 DDoS 공격 탐지 및 방어 가능- Active한 악성 트래픽 제거 가능- 다양한 IDS 솔루션과 연동 가능 리버헤드 솔루션의 필터링기법, MVP 아키텍처 리버헤드사의 차세대 DDoS 방어 솔루션인 가드는 리버헤드사의 특허 기술인 MVP(Multi-Verification Process) 아키텍처를 기반으로 하고 있다. MVP는 정상적인 트래픽과 공격 트래픽을 정확하게 인식하고 구분할 수 있도록 하는 리버헤드의 통합 아키텍처이며, 이는 다음의 다섯 가지의 모듈로 구성되어 있다. ●다이내믹 필터링(Dynamic Filtering): 이 모듈은 스태틱 필터와 다이내믹 필터 두 가지로 구성되어 있다. 먼저 스태틱 필터는 타깃으로 향하는 트래픽을 사전에 정의된 공격 패턴과 비교해서 1차적으로 알려진 공격들을 차단하게 된다. 다음에 다이내믹 필터는 1차에서 차단되지 않은 트래픽에 대한 세밀한 행위 관찰과 추가적인 패킷 분석을 통해서 공격성으로 판단되는 트래픽을 다시 한번 차단하게 된다. ●안티-스푸핑(Anti-Spoofing): 이 모듈은 타깃으로 전송되는 패킷들이 스푸핑되었는지 아닌지 여부를 검증한다. 리버헤드만의 특허 기술인 소스 어드레스 검증 메커니즘을 통해서 스푸핑된 패킷은 이 모듈에서 차단된다. 이 고유의 메커니즘을 통해 스푸핑 되지 않은 정상적인 패킷들이 차단되는 위험요소를 배제할 수 있다. ●변칙 인식(Anomaly Recognition): 이 모듈은 앞의 두 가지 필터와 안티-스푸핑 모듈에서 차단되지 않은 트래픽을 관찰하면서 그 결과값을 정상적인 트래픽의 통계치와 비교해서 그 편차를 찾아내는 것이다. 타깃으로 향하는 트래픽의 패턴이 일정 기간동안 정상적인 운영환경에서 발생되는 트래픽의 패턴과 현격하게 차이가 날 경우에는 다시 한번 필터 모듈로 돌려보내서 공격을 차단하게 된다. ●프로토콜 분석(Protocol Analysis):이 모듈은 HTTP-에러 공격 같은 유형의 애플리케이션 레벨의 공격을 방어하기 위한 장치이다. 프로토콜 분석 모듈은 불완전한 트랜잭션이나 에러 같은 모든 종류의 프로토콜 트랜잭션의 오류를 탐지하고 차단한다. ●비율 제한(Rate Limiting): 이 모듈은 더 상세한 모니터링을 수행하여 비정상적인 행위에 의해 타깃이 무력화되는 것을 방지해준다. 예를 들면, 비정상적으로 오랜 시간동안 비정상적으로 과다한 리소스(bandwidth, connection 등)를 소비하는 소스 어드레스를 차단하는 기능이다. DDoS 공격을 위한 보다 강력한 공격 도구들이 개발되어 인터넷에서 광범위하게 유통되고 있고, 여전히 인터넷은 구조적인 보안의 문제점들을 가지고 있다. 특히 기업들의 인터넷 의존도가 점차 높아지는 등 외부환경과 더불어 DDoS 공격은 그 규모나 심각성 측면에서 점차 문제로 부각되고 있는 추세다. 또한, 이를 방어하기 위해 존재하는 현재의 기술들은 최신의 DDoS 공격에 대한 완벽한 방어에 부족한 점이 많은 것이 사실이다. 기존의 정적인 차단솔루션에 접목된 수동적인 탐지기술만으로는 최신의 고도화된 공격을 효과적이며 즉각적으로 방어하기 어렵다. 지금 필요한 것은 고도화된 DDoS 공격을 단순히 탐지하는 것뿐만 아니라 정상적인 비즈니스 트랜잭션에 지장을 주지 않으면서 다양한 공격을 차단할 수 있는 새로운 개념의 차세대 기술로서 사업의 연속성(Business Continuity)을 보장할 수 있어야 할 것이다. 제공 : DB포탈사이트 DBguide.net

- Table of Contents:

서비스 거부 공격(DoS, Denial of Service)의 종류와 대응방법 : 네이버 블로그

- Article author: m.blog.naver.com

- Reviews from users: 6257

Ratings

- Top rated: 4.6

- Lowest rated: 1

- Summary of article content: Articles about 서비스 거부 공격(DoS, Denial of Service)의 종류와 대응방법 : 네이버 블로그 서비스 거부 공격(DoS, Denial of Service)은 서버가 처리할 수 있는 능력 이상의 것을 요구하여, 다른 서비스를 정지 시키거나 시스템을 다운시키는 … …

- Most searched keywords: Whether you are looking for 서비스 거부 공격(DoS, Denial of Service)의 종류와 대응방법 : 네이버 블로그 서비스 거부 공격(DoS, Denial of Service)은 서버가 처리할 수 있는 능력 이상의 것을 요구하여, 다른 서비스를 정지 시키거나 시스템을 다운시키는 …

- Table of Contents:

카테고리 이동

일상 IT 블로그

이 블로그

프로그래밍

카테고리 글

카테고리

이 블로그

프로그래밍

카테고리 글

KR20110080971A – ìë¹ì¤ ê±°ë¶ ê³µê²© ë°©ì§ ë°©ë² ë° ìì¤í

– Google Patents

- Article author: patents.google.com

- Reviews from users: 41520

Ratings

- Top rated: 3.1

- Lowest rated: 1

- Summary of article content: Articles about KR20110080971A – ìë¹ì¤ ê±°ë¶ ê³µê²© ë°©ì§ ë°©ë² ë° ìì¤í

– Google Patents 네트워크에서 방어 시스템이 서비스 거부 공격을 방지하는 방법은 목적 서버로 향하는 패킷을 에지 라우터로부터 태핑하고, 상기 패킷의 소스가 서비스 거부 공격자 … … - Most searched keywords: Whether you are looking for KR20110080971A – ìë¹ì¤ ê±°ë¶ ê³µê²© ë°©ì§ ë°©ë² ë° ìì¤í

– Google Patents 네트워크에서 방어 시스템이 서비스 거부 공격을 방지하는 방법은 목적 서버로 향하는 패킷을 에지 라우터로부터 태핑하고, 상기 패킷의 소스가 서비스 거부 공격자 …

ë¤í¸ìí¬ìì ë°©ì´ ìì¤í ì´ ìë¹ì¤ ê±°ë¶ ê³µê²©ì ë°©ì§íë ë°©ë²ì 목ì ìë²ë¡ í¥íë í¨í·ì ìì§ ë¼ì°í°ë¡ë¶í° íííê³ , ì기 í¨í·ì ìì¤ê° ìë¹ì¤ ê±°ë¶ ê³µê²©ìì¸ì§ íë¨íë©° ì기 ìì¤ê° ì기 ìë¹ì¤ ê±°ë¶ ê³µê²©ìì¸ ê²½ì°, ì기 ìì¤ì ì기 목ì ìë²ìì ì°ê²°ì ì°¨ë¨íë¤. ë°©ì´ ìì¤í ì ê³¼ë¶í를 ë§ì ì ìê³ , ë¤í¸ìí¬ì ìì ì±ì ì ì§í ì ìë¤. - Table of Contents:

Info

Links

Images

Classifications

Abstract

Description

Claims (16)

Priority Applications (1)

Applications Claiming Priority (1)

Publications (1)

ID=44919785

Family Applications (1)

Country Status (1)

Cited By (2)

Cited By (2)

Similar Documents

Legal Events

– Google Patents

ìë¹ì¤ ê±°ë¶ ê³µê²© ë°©ì§ (Sun Java System Web Server 7.0 Update 3 ê´ë¦¬ì ì¤ëª ì)

- Article author: docs.oracle.com

- Reviews from users: 10284

Ratings

- Top rated: 4.1

- Lowest rated: 1

- Summary of article content: Articles about ìë¹ì¤ ê±°ë¶ ê³µê²© ë°©ì§ (Sun Java System Web Server 7.0 Update 3 ê´ë¦¬ì ì¤ëª ì) 서비스 거부(DoS) 공격은 악의적인 서버 사용자가 합법적인 사용자의 서비스 사용을 방해하려고 시도하는 것입니다. 이러한 공격은 다음과 같은 방법으로 시작될 수 … …

- Most searched keywords: Whether you are looking for ìë¹ì¤ ê±°ë¶ ê³µê²© ë°©ì§ (Sun Java System Web Server 7.0 Update 3 ê´ë¦¬ì ì¤ëª ì) 서비스 거부(DoS) 공격은 악의적인 서버 사용자가 합법적인 사용자의 서비스 사용을 방해하려고 시도하는 것입니다. 이러한 공격은 다음과 같은 방법으로 시작될 수 …

- Table of Contents:

ìë²ì ëí ìì² ì í

ìµë ì°ê²° ì를 ì ííë ë°©ë²

✔ 서비스 거부공격(DoS) 종류

- Article author: velog.io

- Reviews from users: 47363

Ratings

- Top rated: 4.6

- Lowest rated: 1

- Summary of article content: Articles about ✔ 서비스 거부공격(DoS) 종류 정당한 사용자가 정보 시스템의 데이터나 자원을 적절한 대기 시간 내에 사용하는 것을 방해하는 행위로 시스템에 과도한 부하를 일으켜 정보 시스템 … …

- Most searched keywords: Whether you are looking for ✔ 서비스 거부공격(DoS) 종류 정당한 사용자가 정보 시스템의 데이터나 자원을 적절한 대기 시간 내에 사용하는 것을 방해하는 행위로 시스템에 과도한 부하를 일으켜 정보 시스템 … TCP SYN Flooding Attack, SMURF Attack, Flooding Attack, Land Attack, Ping of Death, Teardrop Attack, Inconsistent Fragmetation Attack

- Table of Contents:

정보 보안

🌈 DoS(Denial of Service) 공격의 정의

📌 TCP SYN Flooding Attack

📌 SMURF Attack

📌 Flooding Attack

📌 Land Attack

📌 Ping of Death

📌 Teardrop Attack

📌 Inconsistent Fragmentation 공격

See more articles in the same category here: Top 287 tips update new.

서비스 거부 공격

DoS는 여기로 연결됩니다. 다른 뜻에 대해서는 는 여기로 연결됩니다. 다른 뜻에 대해서는 DOS 문서를 참고하십시오.

디도스 공격 다이어그램

서비스 거부 공격(-拒否 攻擊, 영어: denial-of-service attack, DoS attack) 또는 디오에스 공격/도스 공격(DoS attack)은 시스템을 악의적으로 공격해 해당 시스템의 리소스를 부족하게 하여 원래 의도된 용도로 사용하지 못하게 하는 공격이다.[1] 대량의 데이터 패킷을 통신망으로 보내고 특정 서버에 수많은 접속 시도를 하는 등 다른 이용자가 정상적으로 서비스 이용을 하지 못하게 하거나, 서버의 TCP 연결을 바닥내는 등의 공격이 이 범위에 포함된다. 수단, 동기, 표적은 다양할 수 있지만, 보통 인터넷 사이트 서비스 기능의 일시적 또는 영구적 방해 및 중단을 초래한다. 통상적으로 DoS는 유명한 사이트, 즉 은행, 신용카드 지불 게이트웨이, 또는 심지어 루트 네임 서버(root name server)를 상대로 이루어진다. 2002년 10월 22일과 2007년 2월 6일의 DNS 루트 서버에 대한 DNS 백본 DDoS 공격은 인터넷 URL 주소 체계를 무력화시킨 인터넷 전체에 대한 공격이었다.

분산 서비스 거부 공격(Distributed DoS attack) 또는 디디오에스 공격/디도스 공격(DDoS attack)은 여러 대의 공격자를 분산적으로 배치해 동시에 서비스 거부 공격을 하는 방법이다. 이는 IAB의 정당한 인터넷 사용 정책에 반하는 것으로 여겨지며 거의 모든 인터넷 서비스 공급자의 허용할 수 있는 사용 정책도 위반한다. 또한 개별 국가의 법률에도 저촉된다.

증상 [ 편집 ]

미 컴퓨터 비상 대응 팀에서는 DoS 공격으로 의심할 수 있는 증상을 다음과 같이 설명했다.[2]

비정상적인 네트워크 성능 저하

특정 또는 모든 웹사이트 접근 불가

특정 전자 우편의 급속한 증가

DoS 공격은 공격을 받고 있는 컴퓨터 주위의 다른 컴퓨터에도 문제를 일으킬 수 있다. 예를 들어 인터넷과 지역망을 연결하는 라우터의 대역폭이 공격으로 소진되면 전체 네트워크에 문제를 일으킬 수 있다.

공격이 충분히 큰 규모로 이루어지면 전체 지역의 인터넷 접속이 영향을 받을 수도 있다.

DoS 공격 기술 [ 편집 ]

서비스 거부 공격은 라우터, 웹, 전자 우편, DNS 서버 등 모든 네트워크 장비를 대상으로 이루어질 수 있다.

DoS 공격은 몇가지 방법으로 침투할 수 있다. 다섯 가지 기본 공격 유형은 다음과 같다.

전산 자원을 소진시킨다. 구성 정보를 교란한다. 상태 정보를 교란한다. 물리적 전산망 요소를 교란한다. 원래 사용자와 희생물 사이의 통신 매체를 차단한다.

DoS 공격에는 다음과 같은 악성 코드 사용이 포함될 수 있다.

프로세서를 바쁘게 하여 아무 작업도 못하게 한다.

마이크로코드에 오류를 발생시킨다.

순차적 명령어 실행에 오류를 발생시켜서 컴퓨터가 불안정한 상태에 빠지게 하거나 멈추게 한다.

운영체제의 오류를 이용하여 전산 자원을 소진시키거나 투입된 더 많은 자원의 효과를 감소시킨다.

운영체제 자체를 손상시킨다.

ICMP Flood [ 편집 ]

ICMP는 인터넷 제어 메시지 프로토콜(Internet Control Message Protocol)의 약자이다. 스머프 공격(Smurf attack)이라고도 부르는 이 공격은 공공 인터넷 상에서의 Flood DoS 공격의 한 변종이다. 네트워크 장치 설정이 잘못되었을 경우, 어떤 특정 전산망의 방송 주소로 전달된 패킷이 망 상의 어떤 특정 컴퓨터가 아니라 망의 모든 컴퓨터에 전달될 수 있다는 점을 이용한다. 전산망은 이 경우 스머프 증폭기의 역할을 한다. 이러한 공격에서 가해자는 대량의 IP 패킷을 보내면서 그 발신 주소를 표적 주소로 한다. 전산망의 대역폭이 신속히 소진되어 정상 패킷이 목적지에 도달하지 못하게 된다. 인터넷 상의 DoS 공격에 대항하기 위해 스머프 증폭기 등록처와 같은 서비스에서 이용될 소지가 있는 잘못 설정된 전산망을 기록, 대응할 수 있도록 하고 있다.

Ping Flood는 표적에 압도적인 수의 핑 패킷을 보낸다. 보통 유닉스 계열의 호스트에서 ping 명령을 이용한다. 표적 보다 더 큰 대역폭만 있으면 되기 때문에 쉬운 공격수단이다.

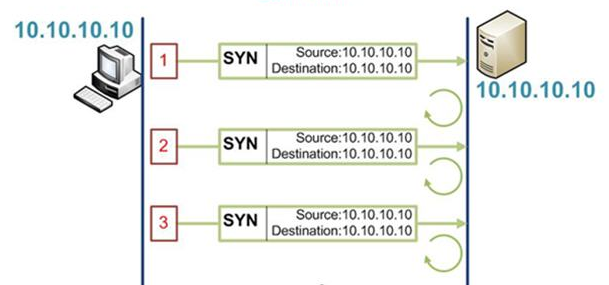

SYN Flood는 TCP/SYN 패킷의 Flood를 보내면서 대개 송신자 주소를 위조한다. (SYN은 SYnchronize Sequence Numbers의 약자로 TCP 패킷 머리 부분의 한 bit) 각각의 패킷은 접속 요청으로 취급된다. 서버는 한쪽만 열린 접속 부 프로세스를 만들고 TCP/SYN-ACK 패킷을 보낸 후 송신자 주소로부터의 패킷을 기다리게 된다. (ACK도 TCP 패킷 머리 부분의 한 bit) 그러나 송신자 주소가 위조된 것이므로 응답은 돌아오지 않는다. 이러한 한쪽만 열린 접속으로 서버에서 사용 가능한 접속의 수가 차면 공격이 지속되는 동안 정당한 요청에 답을 할 수 없게 된다.

tear drop 공격 [ 편집 ]

눈물방울 공격은 내용물이 겹치거나, 내용물의 크기가 과대한 망가진 IP 조각을 보낸다. 이로 다양한 운영체제가 깨어질 수 있는데, 까닭은 TCP/IP 조각 재조립 코드에 버그가 있기 때문이다. 윈도우 3.1x, 윈도우 95, 윈도우 NT 운영체제와 리눅스 2.0.32, 2.1.63 이전 버전은 이 공격에 취약하다.

Peer 2 Peer(P2P) 공격 [ 편집 ]

분산 DDoS 공격을 위해 다수의 P2P 서버의 버그가 이용된 적이 있다. 가장 공격적인 분산 DoS 공격은 DC++를 이용한 것이다. P2P 공격은 일반 봇넷 공격과 달리 봇넷이 존재하지 않고 공격자가 그 클라이언트와 통신할 필요가 없다. 대신 공격자는 인형사처럼 행동하여 큰 P2P 파일 공유 허브의 클라이언트들이 P2P 망과 접속을 끊고 표적의 웹사이트에 대신 연결하도록 시킨다. 결과로 몇천개의 컴퓨터가 표적 웹사이트에 공격적으로 접속하려고 할 수 있다. 전형적인 웹 서버는 초당 수백 건의 접속을 다룰 수 있지만, 대부분의 웹서버는 초당 5000~6000건의 접속 하에서는 거의 즉시 기능이 중단된다. 적당히 큰 P2P 공격은 짧은 시간에 75만 접속을 당할 수 있다. P2P 공격은 서명 signature로 쉽게 알아차릴 수 있지만 대량의 IP 주소(대규모 공격의 경우 25만개)를 봉쇄해야 하기 때문에 이런 종류의 공격이 방어를 압도할 수 있다. 완화 장치가 계속 IP 주소를 봉쇄할 수 있지만 다른 문제도 고려해야 한다. 예를 들어 짧은 순간이지만 서명을 알아차리기 전에 뚫고 들어올 수 있다.

이 공격은 P2P 규약에 어떤 포트가 허용되는지를 명세함으로써 방지할 수 있다. 80번 포트가 허용되지 않으면 웹사이트에 관한 공격의 가능성은 매우 낮다.

영구 서비스 거부 공격 [ 편집 ]

플래슁이라고도 알려져 있는 PDoS 공격은 어떤 시스템을 손상시켜 하드웨어를 교체 또는 재설치 하게끔 만든다. DDoS 공격과는 달리 PDoS 공격은 라우터건, 프린터건, 또는 다른 종류의 전산망 연결 하드웨어가 되었건 목표 하드웨어의 원격 관리 인터페이스 보안 결함을 이용한다. 이러한 결함으로 공격자가 원격으로 장치 펌웨어를 개정하여 조작, 오염 또는 결함이 있는 펌웨어로 바꾸게 만든다. 따라서 영구적으로 그 원래 목적으로 사용할 수 없게 만든다. PDoS 공격은 순수하게 하드웨어를 표적으로한 공격으로 DDoS 공격의 봇넷 동원에 비해 훨씬 적은 자원을 필요로 한다. 이러한 특성 때문에 그리고 전산망 접속 가능 장치의 보안 이용에 관한 잠재적 가능성때문에 다양한 해커 공동체의 주의를 끌게 되었다.

플래쉬댄스는 휴렛 팩커드 직원이 개발한 툴로 2008 런던에서 열린 EU보안 관련 학회에서 PDoS 취약점을 검출하고 시연하는데 사용되었다.

응용 수준 공격 [ 편집 ]

인터넷 릴레이 챗에서는 인터넷 릴레이 챗 홍수가 일반적인 전자전 무기이다.

버퍼 오버플로와 같은 다양한 서비스 거부 유발 공격이 서버가 실행시키고 있는 소프트웨어를 혼란시켜 디스크 공간을 채우거나 가용 메모리 또는 CPU를 소모시킬 수 있다.

다른 종류의 서비스 거부는 주로 짐승같이 힘으로 밀어붙이는 식으로 표적을 압도적인 패킷 유량에 잠기게 하고 그 접속 대역폭을 포화시키거나 표적의 시스템 자원을 탕진시키는 것이다. 대역폭 포화 홍수는 공격자가 표적 보다 가용 대역폭이 커야 한다. 오늘날 이를 달성하는 일반적인 방법은 분산 서비스 거부로 봇넷을 동원한다. 다른 홍수 공격은 유한한 자원을 포화시키기 위하여 특정 패킷 유형 또는 접속 요청을 사용한다. 예를 들어 최대 접속 수를 차지하거나 표적의 디스크 공간을 기록으로 채우는 것이다.

“바나나 공격”은 다른 특정 형태의 DoS 공격이다. 나가는 메시지의 방향을 되돌려 외부와 접속하지 못하게 하고 클라이언트를 보냈던 패킷에 잠기게 하는 것이다.

표적 컴퓨터에 접속할 수 있는 공격자는 사용이 불가능할때까지 느리게 만들거나 포크 폭탄으로 깨뜨릴 수 있다.

핵 공격 [ 편집 ]

핵 Nuke은 전산망 대상의 오래된 DoS 공격으로 조각난 또는 다른 형태의 무효 ICMP 패킷을 표적에 보낸다.

DDoS 공격 [ 편집 ]

분산 서비스 거부 공격(Distributed DoS attack, DDoS attack, 디도스 공격)은 다수의 시스템을 통해 공격을 시도하며 다양한 방법을 통해 동시에 공격하기도 한다.

악성코드나 바이러스 등의 악의적인 프로그램들을 통해서 일반 사용자의 PC를 감염시켜 좀비PC로 만든 다음 C&C 서버[3]를 통해 DDoS 공격이 수행된다. (가장 유명한 예는 MyDoom 공격이다.) DDoS 공격은 악의적인 프로그램에서 정한 특정 시간대에 시작된다. 대표적 피해사례로 2009년 7월 7일에 있었던 DDoS 공격이 있다.

DRDoS 공격 [ 편집 ]

분산 반사 서비스 거부 공격(Distributed Reflect DoS attack, DRDoS attack)은 DDoS 공격이 한 단계 더 진화한 형태의 공격 방식이다.

IP 주소를 스푸핑한 ICMP Echo request 패킷을 브로드캐스트 주소로 보내 공격 대상에게 수많은 Echo reply 패킷을 전송함으로써 다운시키거나(Smurf 공격), TCP/IP 네트워크의 취약점을 이용하여 공격 대상에게 SYN/ACK 홍수를 일으켜 대상을 다운시키는 공격 방법이 대표적이다.

누크 [ 편집 ]

누크(Nuke) 또는 누킹은 파편적인 또는 유효하지 않은 ICMP 패킷을 대량으로 보냄으로써 이루어지는 컴퓨터 네트워크에 대한 고전적인 DoS 공격이다. 수정된 핑 유틸리티를 사용하여 반복적으로 이러한 손상된 데이터를 송신하며 영향을 받은 컴퓨터가 완전히 멈출 때까지 속도를 저하시킨다.

크게 유선 무선의 두가지 주요 공격 방법이 있다. 유선망 공격은 대량의 계산 용량이 필요하며 때로 분산 컴퓨팅이 동원된다. 유선망 공격에는 외부 안테나 등은 필요하지 않으나 인터넷에의 광대역 접속은 필요하다.

무선망 공격은 고출력(300mW 수준 이상[출처 필요]) 카드와 고 이득 (지향성) 외부 안테나를 사용한다.

DoS 공격의 예방과 대응 [ 편집 ]

미국 사이버보안 및 인프라 보안국에 따르면, DoS 또는 DDoS 공격의 대상이 되는 것을 완전히 피할 수 있는 방법은 없다.[4] 하지만 관리자가 네트워크에 대한 공격의 영향을 줄이기 위해 취할 수 있는 사전 예방적인 조치들이 있다[5].

공격에 대한 대책 [ 편집 ]

DoS 공격이 시작되면 즉시 조치를 시작해야 한다.

공격에 가장 쉽게 대처하는 방법은 물론 대안을 수립해 놓는 것이다. 핵심 서버들에 비상시의 IP를 준비하고 분산시켜 놓는 것이 매우 중요하다. 공격이 일어났을 때 우회할 수 있는 방법과 대체할 수 있는 시스템에 대해 투자하는 것에도 소홀해서는 안 된다.

라우터 [ 편집 ]

스위치처럼 라우터도 트래픽 제한 방법을 제공한다. 물론 수동으로 설정하여야 한다. 대부분의 라우터는 DoS 공격에 취약하다. DoS 공격이 일어나면 라우터에 트래픽 정책을 변경하여 DoS 공격자들을 제한한다면 수월하게 대처할 수 있다. 대부분의 네트워크 장비 회사들은 DoS 공격을 예방할 수 있는 최소한의 라우팅 설정에 대한 안내서를 제공한다.

유해사이트 차단 [ 편집 ]

7·7 DDoS 공격, 3·3 DDoS 공격 사건 모두 악성코드에 감염된 P2P와 웹하드에 접속한 PC가 좀비화되어 발생했다.[6] DDoS 공격을 초래하는 숙주사이트인 P2P, 웹하드, 불법사이트 접근을 차단해 DDos 공격을 근본적으로 차단해야 한다.[7] 개인PC의 경우 개인의 자유이므로 불법사이트 접근을 지양하는 것이 좋으며, 내부에 개인정보, 기밀정보 등 주요정보가 저장된 기업, 기관의 경우 자체적으로 DDos 숙주사이트, 악성코드 배포사이트, 불법사이트 접근을 관리하는 것이 중요하다.[8]

같이 보기 [ 편집 ]

이 문단의 일부는 오래된 정보를 가지고 있어 최신 정보로 교체되어야 합니다. 검토 후 최신 사건이 반영되도록 문서를 수정해 주세요. 내용에 대한 의견이 있으시다면 토론 문서에서 나누어 주세요.

각주 [ 편집 ]

서비스 거부 공격(DoS)이란?

서비스 거부(DoS) 공격이란?

간단히 말해, 서비스 거부(DoS, Denial-of-Service) 공격이란 특정한 네트워크나 웹 리소스에 합법적인 유저가 접근하지 못하도록 방해하는 것입니다. 전형적으로, 막대한 양의 트랙픽을 통해 특정 대상(흔히 웹 서버)에 과부하를 주거나, 악의적인 요청을 보내 해당 리소스가 오작동을 일으키게 하거나 완전히 정지시킵니다.

첫번째로 기록된 서비스 거부 공격은 2000년 2월, 15세의 캐나다 해커가 아마존과 이베이 웹 서버를 표적으로 행한 것이었습니다. 이후, 점점 더 많은 이들이 서비스 거부 공격을 통해 다양한 산업에 지장을 주고 있습니다.

서비스 거부 공격의 종류

일부 서비스 거부 공격은 특정 개인의 네트워크 또는 리소스에 대한 접근 방해를 목표로 삼는 반면, 다른 유형의 공격들은 리소스에 완전히 접근하지 못하게 합니다. 이러한 공격은 수 분에서 수 시간 동안 지속될 수 있으며, 경우에 따라서는 심지어 며칠 간 지속될 수도 있습니다. 이러한 종류의 서비스 중단은 목표물이 된 사업과, 적절한 방어 전략을 마련하지 못한 기업에 커다란 재정적 손실을 끼칠 수 있습니다.

서비스 거부 공격은 다양한 형태와 규모로 나타납니다. 모든 장치와 네트워크가 동일한 취약점을 갖고 있지 않기 때문에, 피해를 입히려는 이들은 종종 시스템 구성의 다양한 허점을 이용하기 위해 종종 창의력을 발휘해야 합니다.

몇 가지 잘 알려진 서비스 거부 공격은 다음과 같습니다.

버퍼 오버플로 공격(Buffer overflow attack)

가장 일반적인 공격 유형인 버퍼 오버플로는 개발자들이 본래 설계한 시스템 처리 능력보다 많은 트래픽을 대상으로 보냄으로써 발생합니다. 이러한 유형의 공격은 악의적 행위자가 목표로 하는 과정을 정지시키거나 심지어는 제어할 수 있습니다.

ICMP flood

ICMP flood 공격은 대상 네트워크에서 잘못 구성된 장치를 타깃으로 하며, 해당 장치가 단일 노드 대신 모든 노드(컴퓨터)에 가짜 패킷을 배포하도록 하여, 네트워크 과부하를 초래합니다. 이러한 유형의 공격은 종종 ‘죽음의 핑(the ping of death)’ 혹은 ‘스머프 공격(smurf attack)’이라 불립니다.

SYN flood

SYN flood는 서버에 연결 요청을 보내지만, 연결을 완전히 인증하지는 않습니다. 이러한 과정은 해당 웹 서버의 모든 오픈 포트를 대상으로 하며, 서버가 강제로 중단될 때까지 계속 됩니다.

도스(DoS) vs 디도스(DDoS) 공격

또 다른 유사 용어로 분산 서비스 거부 공격을 의미하는 디도스(DDos, Distributed Denial-of-Service) 공격이 있습니다. 도스와 디도스 공격의 차이점은, 디도스 공격은 많은 악성 장치들이 단일 리소스를 타깃으로 삼는다는 것입니다. 분산 서비스 거부 공격은 단일 소스에서 발생하는 도스 공격보다 훨씬 더 성공적으로 대상을 파괴할 가능성이 높습니다. 공격자들은 이 방법을 선호하는 경향이 있는데, 이는 공격이 여러 지점에서 시작되므로 공격의 근원지를 추적하는 것이 점차 어려워지기 때문입니다.

디도스 공격이 암호 화폐에 영향을 미칠 수 있나요?

분산 서비스 공격은 대부분 은행과 같은 대기업 웹 서버나, 온라인 소매상, 심지어는 정부 및 공공 서비스를 향해 왔지만, 인터넷에 연결된 모든 장치, 서버 또는 네트워크가 이러한 유형의 공격에 잠재적 타깃이 될 수 있다는 점을 고려하는 것은 중요합니다.

최근 몇 년 간 암호 화폐가 관심을 끌면서, 암호 화폐 거래소는 점차 인기있는 디도스 공격 대상이 되어 왔습니다. 예를 들면, 암호 화폐 비트코인 골드가 공식 출시되자마자, 해당 웹사이트는 수 시간 동안 대규모 디도스 공격의 타깃이 됐습니다.

그러나, 블록체인의 탈중앙적 특징은 디도스와 다른 사이버 공격을 굳건히 막아냅니다. 일부 노드가 통신에 실패하거나 혹은 단지 오프라인으로 전환하게 되더라도, 중단된 노드가 복구 되거나 다시 작업을 수행하게 될 때, 영향을 받지 않은 노드에서 제공하는 최신 데이터를 다시 동기화하여 이를 따라 잡게 됩니다.

각 블록체인이 공격을 방어하는 능력은 네트워크 노드 수 및 해시 레이트와 관련이 있습니다. 가장 오래되고 가장 큰 암호 화폐인 비트코인은 가장 안전하고 튼튼한 블록체인으로 여겨집니다. 이는 디도스와 다른 사이버 공격이 성공할 가능성이 무척 낮다는 것을 의미합니다.

작업 증명 합의 알고리즘은 모든 네트워크가 암호화 증명에 의해 보호되도록 합니다. 이는 기존에 검증된 데이터를 변경할 수 없음을 의미합니다. 비트코인 블록체인을 변경하려면 모든 구조가 기록 단위로 해체되어야 하는데, 아무리 성능 좋은 컴퓨터를 통해서도 현실적으로 불가능한 일입니다.

따라서, 공격이 성공하면 짧은 시간 동안 최근 몇 블록의 거래를 수정할 수 있을 뿐입니다. 공격자가 소위 51% 공격(또는 다수의 공격)을 수행하기 위해 비트코인 해시 파워의 50% 이상을 제어한다 하더라도, 기본 프로토콜은 공격에 대응하며 재빨리 업데이트될 것입니다.

서비스 거부 공격

Denial of Service, DoS 대상 시스템이 정상적인 서비스를 할 수 없도록 가용성을 떨어뜨리는 공격

DDoS와의 차이 [ 편집 | 원본 편집 ]

DoS공격은 공격자가 단일 컴퓨터를 이용해 공격하는 경우

DDoS(Distributed Denial of Service) : 분산된 다수의 좀비 PC를 이용하여 공격하는 경우

DDoS는 대량의 호스트가 일시에 정상적인 접근을 하는 것 만으로도 공격이 되므로 뚜렷한 취약점이 없어도 공격이 가능하나 DoS공격은 한 호스트가 비정상적인 접근을 통해 부하를 유발하는 것이므로 취약점에 의한 공격이다.

공격의 목표 [ 편집 | 원본 편집 ]

공격의 목표이자 서비스 거부의 원리라고 할 수 있다.

네트워크 자원 소진 : 네트워크 대역폭(Bandwidth)을 소진시키다.

시스템 자원 소진 : CPU, 메모리, 디스크 등 자원에 과도한 부하를 발생시킨다. 가용 디스크 자원 고갈 가용 메모리 자원 고갈 가용 프로세스 자원 고갈

자원 파괴 : 디스크, 데이터, 시스템을 파괴한다.

가용 메모리 자원 고갈 예시 [ 편집 | 원본 편집 ]

#include void main () { char c ; while ( 1 ) c = malloc ( 1000 ); }

가용 프로세스 자원 고갈 예시 [ 편집 | 원본 편집 ]

#include main () { while ( 1 ) fork (); return ( 0 ); }

공격의 종류 [ 편집 | 원본 편집 ]

ICMP 패킷을 정상적인 크기보다 아주 크게 만들어 전송하면 IP 단편화(fragment)가 발생한다. 이를 재조합하는 과정에서 많은 부하가 발생하거나 버퍼 오버플로우가 발생하여 정상적인 서비스를 하지 못하게 한다.

자세한 내용은 Ping of Death 문서 참조

출발지와 목적지가 같은 패킷을 만들어 공격 대상이 자기 자신에게 응답하도록 해 부하 유발

현재는 대부분의 OS에서 해당 취약점이 해결되어 이론적으로만 존재

출발지를 공격 대상 IP로 위조한 ICMP 패킷을 브로드캐스트하여 공격 대상이 다수의 ICMP 응답 받게 만들어 부하 유발

하나의 IP 패킷이 분할된 IP 단편의 offset값을 서로 중첩되도록 조작하여 이를 재조합하는 공격 대상 시스템에 에러와 부하 유발

유사한 공격으로 Bonk, Boink Bonk는 순서번호가 1번인 단편을 계속 보냄 Boink는 처음에는 정상적인 순서의 단편을 보내다가 점점 순서번호가 어긋난 패킷을 보내는 방법으로, Bonk보다 개선된 방식

이러한 공격들을 Inconsistent Fragmentation 공격 이라 한다.

다량의 TCP SYN 패킷을 전송하여 공격대상 시스템을 마비시키는 공격

자세한 내용은 SYN Flooding 참조

다량의 UDP 패킷을 전송하여 네트워크 자원을 고갈시키는 공격

대응 절차 [ 편집 | 원본 편집 ]

So you have finished reading the 서비스 거부 공격 topic article, if you find this article useful, please share it. Thank you very much. See more: 서비스 거부 공격을 가장 잘 설명한 것은, 서비스 거부 공격의 유형과 특징, 서비스 거부 공격 종류, 분산 서비스 거부 공격, 도스 공격, 디도스 공격 사례, DDoS, 디도스 공격 받으면